Siber güvenlik sorunları ve daha spesifik olarak endüstriyel siber-fiziksel sistemlerin siber güvenliği nispeten yeni kavramlardır. Diğer yandan, bir sistemin emniyetli bir şekilde ve etrafındaki kişiler için risk oluşturmadan çalışmasını sağlamak Siber Güvenlik kavramından daha eski bir konudur. Sistem emniyetini artırmak için geliştirilen yaklaşımlar, İkinci Dünya Savaşına ve 1960’larda uzay keşif çalışmalarına kadar dayanmaktadır. Başlangıçta, arızaların nedenleri çoğunlukla mekanik kaynaklıydı, ancak daha sonraları elektronik ve programlanabilir elektronik arızaları giderek daha önemli hale geldi. Uygulamalar, 2000’lerde IEC-61508 (2010) standardının yayınlanmasıyla standart hale getirildi. Bir sistemin düzgün işleyişini sağlamak için kullanılan yöntemler kümesi, kullanılabilirlik (bir işletmenin belirli bir zamanda gerekli hizmeti sağlama yeteneği – Availability) ve Operasyonel Güvenlik disiplinlerini kapsamaktadır. (sistemin yaşam döngüsü boyunca insanlara, çevreye veya diğer varlıklara zarar vermeme gereksiniminden ortaya çıkmıştır).

Bu iki özelliğin kendisi, söz konusu sistemin güvenilirliğine (Reliability) dayanmaktadır. Bu kavram, bir işletmenin belirli koşullar altında, belirli bir zaman aralığında gerekli bir işlevi yerine getirme kabiliyeti olarak tanımlanır ve bir işletmenin belirli bir zaman aralığında üzerinde işlem yapma olasılığı ile ölçülür.

Fonksiyonel veya operasyonel güvenlik çalışmasının adımları geleneksel risk yönetimi sürecinin adımlarıyla uyumludur:

- Bağlamın Tanımı: Analiz edilen sistem, paydaşlar kimler, işletme kısıtlamaları neler, düzenleyici yükümlülükler neler.

- Risk Analizi

- Güvenlik gerekliliklerinin tanımlanması

- Tedbirlerin uygulanması (SIL seviyelerinin tahsisi)

Operasyonel emniyet, belirli bir risk seviyesine ulaşmak için risklerin nasıl ölçüleceği ve Güvenlik Bütünlüğü Seviyesi (SIL) ile koruma sistemlerinin nasıl ölçüleceği ile ilgilenir. Operasyonel emniyet ve siber güvenlikte kullanılan yaklaşımlar benzerdir ve birlikte yürütülmesi gerekmektedir. Gerçekten de, bir sistemin genel olarak düzgün çalışmasını sağlamak için, farklı tehlike türleri (teknik, insan veya organizasyonel) ile ilgili olarak gerçekleştirilen risk analizinin, programlanmış cihazlar içinde siber saldırılarla ilişkili risklerin bir analizi yapılarak desteklenmesi gerekmektedir.

Örneğin, bir ısıtma ünitesinin akış hızını düzenleyerek sıcaklığı kontrol etmek için bir kontrol döngüsünün kullanıldığı petrokimya üretim sürecini düşünün. Arıza nedenlerinin analizi, aşağıdaki tanımlamaları mümkün kılmaktadır:

- Sensörün donanım arızasından veya yanlış kalibrasyondan kaynaklanabilecek sensörle ilgili bir ölçüm problemi, insan hatasından veya kasıtlı olarak veya bir siber saldırı nedeniyle;

- Isıtma vanası ile ilgili bir sorun, bir donanım arızası veya bir sipariş hatası nedeniyle olabilir, bir tehlike veya bir siber saldırı nedeniyle;

- Ayrıca insan hatası gibi sıcaklık ayar noktasında bir değişiklik sonrası veya bir siber saldırı nedeniyle;

Kontrol kaybının ünitede bir patlamaya yol açtığını varsayalım, sonuçların analizi şunları belirleyecektir:

- personeller ve çevresindeki ortam için sağlığa zarar;

- üretim kayıpları ve ilişkili finansal kayıplar;

- çevresel hasar;

- düzenleyici hükümlerin ihlal edilmesi

- maddi hasarlar.

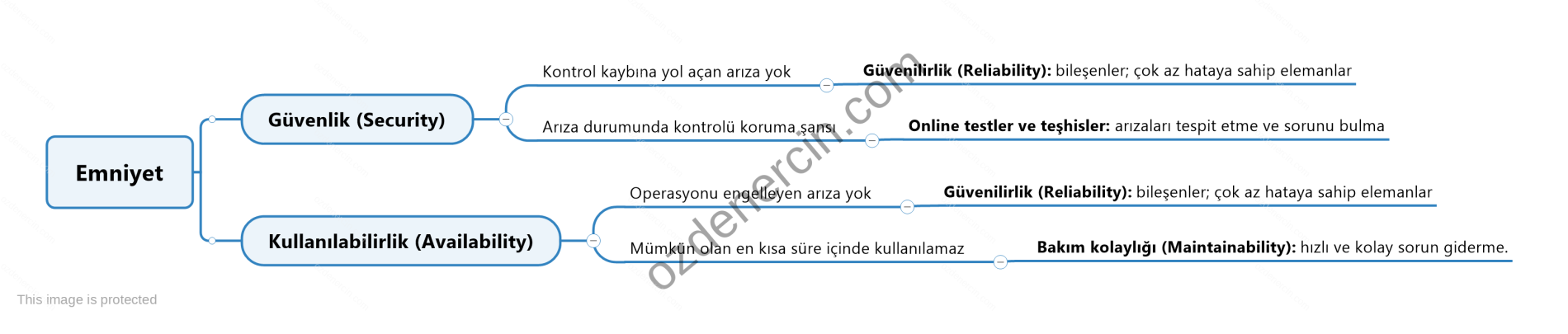

Bu örnekte, korkulan olayın nedenlerinin farklı ve tamamlayıcı olduğu, ancak sonuçların yaygın olduğu görülmektedir. Bu çoğu zaman bu şekildedir; siber güvenlik ve operasyonel emniyet analizlerinin birçok yönden benzerlikleri bulunmaktadır. Bununla birlikte, kapsamlı bir çalışmada dikkate alınması gereken iki bakış açısı (Yukarıdaki şekilde belirtildiği gibi) arasında farklılıklarda bulunmaktadır. Çözümlerin belirlenmesi her zaman kolay değildir: örneğin, BT güvenlik açıklarını azaltan ancak operasyonel riskleri artırabilecek yazılımları ne sıklıkta güncelleyeceğimize nasıl karar veririz?

Operasyonel Emniyette Kullanılan Risk Analizi Yöntemleri

Bu kısımda Operasyonel Emniyette kullanılan risk analizlerinin en yaygınlarını genel hatlarıyla sizlerle paylaşacağım. Bu analiz yöntemlerini kullanarak entegre bir emniyet ve siber güvenlik yaklaşımı geliştirilebilir.

Ön Tehlike Analizi (Preliminary Hazard Analysis)

Ön tehlike analizinin (PHA) amacı, korkulan tehlikeli olayların, yani bir kaza meydana gelmeden önce tehlikeleri tanımlamaktır. Bu yöntemde tesiste bulunan unsurlar ve tehlike kaynaklarını belirlemek ve korkulan bir olayın meydana gelme olasılığını incelemek için orada gerçekleşen faaliyetleri gözden geçirerek yapılır. Bir sistem söz konusu olduğunda bileşenleri ve çalışması incelenir. Gerekirse, zararlı sonuçlar incelenir. Tespit edilen çeşitli risklerin önemi genellikle nitel veya yarı-nitel olarak değerlendirilir. Ön tehlike analizinin (PHA) adımları aşağıdaki belirttiğim gibidir:

- Analizin hazırlanması: bağlamın tanımı, bilgi ve gözlemlerin araştırılması;

- Tesisin tanımı ve modellenmesi;

- Tehlikelerin ve korkulan olayların tanımlanması; korkulan bir olay, zararlı sonuçlara neden olan bir mekanizmayı veya fenomeni karakterize eder;

- Korkulan olayı yaratabilecek tehlikeli durumların ve nedenlerin analizi;

- Sonuçların potansiyel hedeflere verilen zararlar açısından analizi;

- Mevcut engellerin araştırılması;

- Şiddetin, sıklığın veya olasılığın nitel veya yarı-nitel bir şekilde değerlendirilmesi;

- Gerektiğinde yeni engellerin önerilmesi;

- Analiz raporunun hazırlanması.

Arıza Modu ve Etkileri Analizi (Failure Mode and Effects Analysis)

Arıza Modu ve Etkileri Analizi (FMEA), PHA yöntemi gibi, risk etki analizi yöntemidir. Bununla birlikte, PHA yönteminden farklı olarak amacı, sadece hasara yol açabilecek korkulan olayları aramak değil, hasar veya sadece arıza üretip üretmediklerini incelemek ve daha sonra etkilerini analiz etmek ve nedenlerini araştırmaktır. Bir arıza modunun etkileri her türlü olabilir ve çoğunlukla bir hedefe zarar vermez, aksine sistemin kesintiye uğramasına veya tasarlandığı ihtiyaçları karşılayamamasına neden olur. Sonuç olarak, FMEA yöntemi, özellikle bir kalite yaklaşımının (ISO 9000 standardı) bir parçası olarak veya ürün tasarımı için, emniyet riski analizi dışındaki pek çok alanda kullanılmaktadır. Bir FMEA’nın adımları aşağıda belirttiğim gibidir:

- Analizin hazırlanması: bağlamın tanımı, bilgi ve gözlemlerin araştırılması;

- Tesisin tanımı ve modellenmesi;

- Arıza modlarının, etkilerinin ve nedenlerinin analizi;

- Olasılık değerlendirmesi;

- Şiddet değerlendirmesi;

- Analiz ve alınacak önlemlerin değerlendirilmesi;

- Analiz raporunun hazırlanması.

Tehlike ve İşletilebilirlik Analizi (HAZOP)

HAZOP (Tehlike ve İşletilebilirlik Analizi) yöntemi 1963 yılında ICI tarafından kimya endüstrisi için geliştirilmiş bir yöntemdir. Bu yöntemi tanımlayan ilk yayınlar 1970’lere kadar dayanmaktadır. Bu yöntemin prensibi, çalışma modunun çeşitli elemanlarının veya aşamalarının çalışma parametrelerinin tüm sapmalarının sistematik olarak analiz edilmesinden ve daha sonra, tehlikeli bir fenomenin ortaya çıkmasına neden olabilecek durumları aramaktan oluşur. Özellikle malzeme ve enerji akışlarını içeren sistemler için uygundur. Bu akışlar, sapmaları incelenen akış hızı, sıcaklık, basınç, seviye ve konsantrasyon gibi parametrelerle karakterize edilir. Doğası gereği, bu yöntem akış sayfalarının veya Boru ve Enstrümantasyon Diyagramının incelenmesine dayanmaktadır.

Koruma Katmanları Analizi (Layer Of Protection Analysis)

Koruma Katmanı Analizi (LOPA) yöntemi 1990’ların sonunda Kimyasal Proses Güvenliği Merkezi tarafından geliştirilmiştir. Bu yöntemin amacı, bir sistemdeki mevcut engellerle risk kontrolü düzeyini değerlendirmek ve ek engeller eklenip eklenmeyeceğine karar vermektir. Basitleştirilmiş bir yarı niceliksel yöntem olarak tanımlanmıştır, çünkü olasılıkları, frekansları ve yerçekimi seviyelerini temsil etmek için 10’un katları şeklinde tanımlanan seviyelere dayanmaktadır. LOPA yaklaşımındaki kilit kavram, Bağımsız Koruma Katmanı kavramıdır (IPL). Yöntem, tolere edilebilir bir risk düzeyi sağlamak için yeterli koruma düzeylerinin uygulanıp uygulanmadığını belirlemeyi amaçlamaktadır.