Norsk Hydro 18 Mart 2019 tarihinde bir fidye yazılımı saldırısına uğradı. LockerGoga adlı bir dosya şifrelemesi fidye yazılımı parçası, 18 Mart’ta Norsk Hydro sistemlerini etkilemeye başladı. Hydro, olayın etkisi konusunda oldukça şeffaf bir yol izledi. İyi yedeklere sahip olduğu iddia etti ve fidyeyi ödemeyi düşünmedi. Ancak, güvenlik ihlali hala şirkete önemli miktarda finansal zarara mal oldu. Bu olayın kamuoyuna açıklanmasından yaklaşık iki hafta sonra Hydro, saldırıyı izleyen ilk haftada 35-41 milyon dolar (300-350 milyon Norveç kronu) kaybettiğini açıkladı. Hydro, ilk çeyrekte siber saldırıların genel etkisinin 35-41 milyon $ olarak kaldığını söyledi. İkinci çeyrekte zararların 23-29 milyon dolar (200-250 milyon Norveç kronu) olacağını belirtti. Bu gerçekleşen saldırıda firma, bazı alüminyum eritme tesislerinin manuel işlemlere geçtiğini ve bazı metal ekstrüzyon tesislerinin üretimi tamamen durmuştur. Fidye yazılımının şirketteki çoğu Windows sunucusuna bulaşacak şekilde kurumsal bir Active Directory denetleyicisine kasıtlı olarak yerleştirilmiştir.

Bu, Endüstriyel Kontrol Sistemlerinde gerçekleşen hedefli fidye saldırılarından bir tanesidir.

Bu saldırıdan çıkarılacak ana dersleri aşağıdaki gibi özetleyebiliriz:

- Güvenilir Bilgi Teknolojileri etki alanı denetleyicilerinden gelen iletiler bile bir siber saldırıya ev sahipliği yapabilir veya bir parçası olabilir.

- Güvenlik duvarları saldırıları durdurmaz.

- Şifreleme, siber saldırıları da durdurmaz, bu saldırı da tehlike altındaki etki alanı denetleyicisine şifreli bir bağlantı yoluyla ICS ağlarına kadar zararlı yazılım bulaşmıştır.

Kendini fidye yazılımı ve diğer uzak saldırılara karşı savunmada başarılı olan sanayi şirketleri, bunu kontrol ağı siber çevresini İnternet’e bağlı ağlardan çıkan bilgilerden koruyarak gerçekleştirmektedir. Harici bilgilerin dış kaynaklardan endüstriyel ağlara girmesi gerektiğinde, güvenli siteler bu bilgileri/saldırı akışlarını etkinleştirmek için güvenlik duvarları kullanmazlar. Tek Yönlü Ağ Geçitleri (veri diyotları) kullanıyorlar.

Yaygın olarak veri diyotları, tek yönlü ağ geçitleri ve çapraz etki alanı çözümleri olarak da adlandırılan tek yönlü ağlar, yüksek güvenlikli sistemlerdeki varlıkları korumak için verilerin tek bir yönde akmasını sağlayan bir sınıflandırma araçlarıdır. Endüstriyel kontrol sistemleri (ICS), toplam sistem arızasının maliyeti felaket olabileceğinden kötü amaçlı yazılım salgınlarının önlenmesi için benzersiz bir zorluk sunmaktadır. Gerçek veri diyotları, veri akışını kontrol etmek ve tek yönlü ağ trafiğinin doğru şekilde ele alınmasını sağlamak için özel yazılımın yanı sıra, verilerin yanlış yöne gitmesini önlemek için fiziksel bir engel oluşturmak amacıyla genellikle iletim ve bir tanesi optik ağ bileşenlerinden oluşan özel bir donanımdan yararlanır.

LockerGoga bir sistemi etkilediğinde ne olur ?

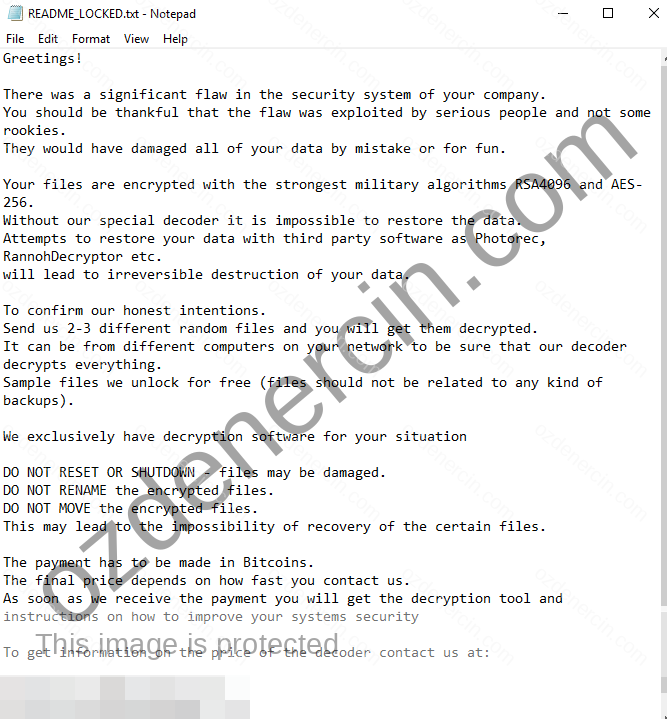

Kurulduktan sonra LockerGoga, şifrelerini değiştirerek virüslü sistemdeki kullanıcı hesaplarını değiştirir. Aynı zamanda sisteme giriş yapan kullanıcıların oturumu kapatmaya çalışır. Daha sonra kendisini bir geçici klasöre yerleştirir, ardından komut satırını (cmd) kullanarak kendisini yeniden adlandırır. Kullanılan komut satırı parametresi, şifreleme için hedeflenen dosyaların dosya yollarını içermez. LockerGoga, masaüstü bilgisayarlar, dizüstü bilgisayarlar ve sunucular gibi sistemlerde depolanan dosyaları şifreler. LockerGoga bir dosyayı her şifrelediğinde, bir kayıt defteri anahtarını (HKEY_CURRENT_USER\SOFTWARE\Microsoft\RestartManager\Session00 {01-20}) değiştirilir. Şifreleme işleminden sonra, LockerGoga, aşağıdaki resimde görüldüğü gibi masaüstü klasöründeki bir metin dosyasına (README_LOCKED.txt) bir fidye notu bırakır.

LockerGoga nasıl yayılıyor ?

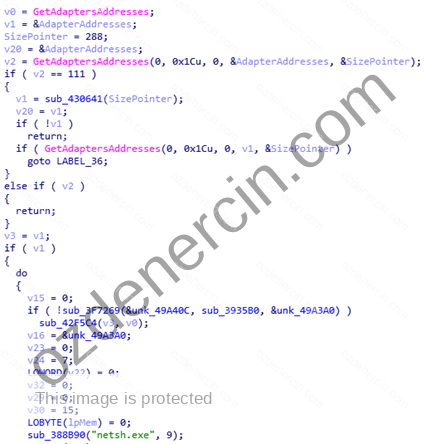

İlk analizlerimde, LockerGoga’nın tek başına WannaCry veya Petya/NotPetya gibi yayılma yeteneğine sahip olmadığını gördüm. Statik analiz sonucunda LockerGoga’nın virüslü sistemin Wi-Fi ve/veya Ethernet ağ adaptörlerini sıraladığını görüyoruz. Daha sonra, sistemi herhangi bir dış bağlantıdan kesmek için komut satırı (netsh.exe arayüz setini DISABLE ediyor) üzerinden CreateProcessW fonksiyonu ile devre dışı bırakmaya çalışıyor. LockerGoga, bu rutin şifreleme işleminden sonra ancak mevcut hesaptan çıkmadan önce çalıştırır. Bu dikkate değer bir özelliktir. Dosya şifreleme rutini, LockerGoga zaten hesapların şifrelerini değiştirerek kullanıcıyı sistemden uzak tuttuğu için daha az sonuç verici olarak kabul edilebilir.

LockerGoga hangi dosya türlerini şifreler?

LockerGoga’nın şifreleme işlemi, çoğu fidye yazılımı ailesine kıyasla alışılmadık olan örnek tabanlıdır. Bu, fidye yazılımının şifreleyen her dosya için bir işlem başlattığı anlamına gelir. Bununla birlikte, bazı değişkenler, üretilen işlem başına birden fazla dosyayı şifrelemektedir. LockerGoga, belgeleri ve PDF’leri, elektronik tabloları ve PowerPoint dosyalarını, veritabanı dosyalarını ve videoları, ayrıca JavaScript ve Python dosyalarını şifrelemektedir. LockerGoga’nın şifrelemeyi hedeflediği dosya uzantılarından bazıları şunlardır: .doc, .dot, .docx, .docb, .dotx, .wkb, .xlm, .xml, .xls, .xlsx, .xlt, .xltx,. xlsb, .xlw, .ppt, .pps, .pot, .ppsx, .pptx, .posx, .potx, .sldx, .pdf, .db, .sql, .csx, .sldx, .pdf, .db.

LockerGoga’nın bazı değişkenleri, bunlarla sınırlı olmamak üzere, aşağıdakileri içeren belirli parametrelere sahiptir: Belirli bir dosyayı şifreleme, bir dosyayı silme, fidye notunda kullanılan e-postayı ve hatta tüm dosya türlerini şifreleme gibi.

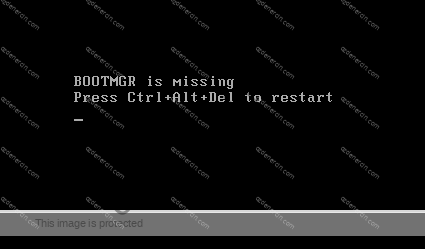

Analiz ettiğim bazı örneklerde LockerGoga, kurbanın, yeniden başlatıldığında virüslü sistemi başlatmasını önleyen kodlar bulunmaktadır. LockerGoga’nın şifreleme işleminde çok az beyaz liste bulunmaktadır. Bu, işletim sisteminin başlatılmasına yardımcı olan Windows Önyükleme Yöneticisini (BOOTMGR) de şifreleyeceği anlamına gelmektedir. Aşağıdaki resim, virüslü bir sistem yeniden başlatıldıktan sonra görüntülenen mesajı göstermektedir.

LockerGoga tarafından şifrelenen sistemlerin ve dosyaların kilidi açılabilir mi?

Şu anda, LockerGoga tarafından şifrelenen sistemlerin ve dosyaların kilidini açmanın veya şifresini çözmenin bilinen bir yolu yoktur. Diğer Fidye yazılımı aileleriyle karşılaştırıldığında, bazı LockerGoga varyantlarının şifrelenecek bir dosya listesine sahip olmadığına ve bulduğumuz tüm varyasyonların, virüslü bir sistemin kurbanın fidye ödemesine yetecek kadar iyi çalışmasına izin vermediğini belirtmek gerekir.

LockerGoga Fidye yazılımından etkilenmemek için aşağıdaki önlemleri alabilirsiniz.

- Dosyalarınızı düzenli olarak yedekleyin.

- Sistemleri ve uygulamaları güncel tutun ya da eski ve güncellenmeyen sistemler, yazılımlar için sanal yamayı kullanın. Sanal yama, yeni güvenlik açıklarının keşfi ile ilişkili sömürü risklerini azaltmak için kullanılan geçici bir politika oluşturma ve uygulama sürecidir. Bilgisayar korsanları tarafından tespit edilen ve sömürülen uygulama veya sistem güvenliği boşluklarının potansiyel tehdidini ortadan kaldırır. Sanal yama, bir Web uygulaması güvenlik duvarı (WAF) olarak da bilinir.

- En az ayrıcalık ilkesini uygulayın: Saldırganların kötüye kullanabileceği güvenli sistem yönetim araçları; Kritik ve hassas verilerin daha fazla ortaya çıkmasını en aza indirmek için ağ bölümlendirme ve veri sınıflandırması uygulanmalıdır; Giriş noktası olarak kullanılabilecek üçüncü taraf veya eski bileşenlerin devre dışı bırakılması gerekmektedir.

- Spam yoluyla tehditleri engellemek için e-posta ağ geçitlerini güvenli hale getirmelisiniz ve şirket çalışanları şüpheli e-postaları açmaktan kaçınmalıdır.

- Savunmayı derinlemesine uygulama: Uygulama kontrolü ve davranış izleme gibi ek güvenlik katmanları, sistemde istenmeyen değişikliklerin engellenmesine veya anormal dosyaların çalıştırılmasına yardımcı olur.

- İşyerinde bir güvenlik kültürünü teşvik edin. Şirket personellerinizi fidye yazılımlarından gelebilecek tehditlerle ilgili bilgilendirin.