Kullanılan teknolojik ürünlerin ve uç noktaların sayısı gün geçtikçe arttıkça, platformlar birbiriyle entegre olup bütünleştikçe ve tehdit yüzeyleri değiştikçe güvenlik kurgusu biraz bulanıklaşıyor. Bugünkü yazımda sizlerle güvenlik duvarları (Firewalls), Saldırı tespit sistemi (IDS) ve Saldırı önleme sistemleri (IPS) hakkında bilgi vereceğim. İlk olarak bu üç farklı sistemin neler olduğunu inceleyelim.

Güvenlik Duvarı (Firewall) : Geleneksel bir güvenlik duvarı, paket şifresi protokol türünü, kaynak adresini, hedef adresini, kaynak ve hedef bağlantı noktalarını analiz eden kural tabanlı karar veren bir sistemdir. Paketler güvenlik duvarı kuralları ile eşleşmezse, bu paketler atılır ve içeriye alınmaz. Temel olarak güvenlik duvarı, network üzerinde kendisine gelen paketlerin ulaşması gereken yerlere (önceden tanımlanmış kurallarla) gidip gidemeyeceğine karar verir. Güvenlik duvarı üzerinde belirtilmiş kuralla uymayan trafiği engelleyerek koruma sağlanır.

- Birleşik Tehdit Yönetimi (Unified Threat Management – UTM) : UTM Firewall konsepti, güvenlik piyasasının ihtiyacına ve gelişimine göre zamanla doğal olarak ortaya çıkmıştır. Yeni saldırılar ve güvenlik açıkları keşfedilirken, güvenlik duvarı yeni özellikler ve işlevlerle geliştirildi. Bu nedenle, UTM, durumsal filtreleme, VPN, web proxy, antivirüs, IDS / IPS, derin paket analizi (DPI)’ın bazı özelliklerini tek bir merkezde toplayan bir yazılım ve donanım varlığı veya ikisinin bir kombinasyonu olarak kullanılan bir network cihazı olarak tanımlayabiliriz.

- Yeni Nesil Güvenlik Duvarı (Next Generation Firewall – NGFW) : Son zamanlarda karşımıza çıkan Yeni Nesil Güvenlik Duvarı (NGFW) adı verilen bir konsept vardır. Bu kurguya göre tek bir cihazın hem geleneksel Güvenlik Duvarı hem de Saldırı Önleme Sistemi (IPS) olarak işlev görmesini sağlar. Yeni Nesil Güvenlik Duvarı (NGFW), UTM’lerde görülen performans eksikliğini gidermek, yüksek performans gösteren ve uyumlu bir mimaride uygulama kontrol özellikleri ve derin paket incelemesi özelliği sunması motivasyonu ile geliştirilmiştir. Web proxy, virüs ve kötü amaçlı yazılımlara karşı koruma gibi UTM Firewall’da bulunan diğer tamamlayıcı özellikler, NGFW mimarisinin bir parçası değildir, çünkü bu özellikler kaldırılmış ve dış kaynaklı olduğundan büyük ortamlar için yüksek ölçeklenebilirlik oranları sağlanmıştır. NGFW’nin ana katkısı, protokoller ve portlardan bağımsız olarak, derin paket incelemesinden kaynaklanan teknolojik gelişmeler ve uygulamaların görünürlüğünde yatmaktadır. Birlikte, bu özellikler yalnızca saldırıların önlenmesine izin vermekle kalmaz, aynı zamanda günümüzün güvenlik sorunları için daha dinamik ve verimli bir erişim kontrolü politikaları oluşturur.

- UTM ve NGFW farklılıkları : NGFW’nin yüksek yoğunluklu trafik ortamları, özellikle karmaşık işletmeler, telekomünikasyon ve büyük miktarda veri trafiğini merkezileştiren firmalar için daha uygun bir çözüm olarak görülmektedir. Ayrıca, bu durumlarda güvenlik varlıklarını ayırmak çevrenin ölçeklenebilirliği ve esnekliği için kritik öneme sahiptir. Bu nedenle, veri akışının daha düşük olduğu küçük ve orta ölçekli işletmeler (KOBİ’ler) için bir UTM Güvenlik Duvarı olarak kullanılması önerilebilir. Yeni Nesil Güvenlik Duvarı, performanstan ödün vermeden paket içeriğini, kaynak-hedef ve kullanıcı davranışlarını kontrol edebiliyor. Yeni Nesil Güvenlik Duvarı ve geleneksel mimari arasındaki en belirgin ve en önemli fark, Yeni Nesil Güvenlik Duvarının trafiği oluşturan uygulamaları tanıyabilen bir mimariye sahip olmasıdır. Bu durum uygulamaların ayrıştırılmasına ve iş kurallarına göre belirlenmiş kurumsal politikalar oluşturulmasını sağlamaktadır. Yeni Nesil Güvenlik Duvarlarında veri paketlerinin çok detaylı inceleyebilmesi sayesinde veri paketlerinin ikinci bir üründe kontrol edilmesine gerek kalmıyor ve bu durum performans ve maliyet olarak geri kazanılmaktadır.

Saldırı Tespit Sistemi (Intrusion Detection Systems – IDS) : Bir IDS, bilinen olayları arayan tüm paketleri (hem başlık hem de taşıma yükü) analiz etmek için tasarlanmıştır. Bilinen bir olay tespit edildiğinde olayı ayrıntılandıran bir günlük mesajı oluşturulur. IDS, bilinen saldırı imzalarının bulunduğu veritabanını içerir ve gelen trafiği veritabanındaki imzalarla karşılaştırır. Bir saldırı tespit edilirse IDS saldırıyı bildirir. Bir IDS ürününün temel işlevi, sizi şüpheli etkinliklerin gerçekleştiği konusunda uyarmak, ancak engellememektir. En büyük karşılaşılan zorluk, birçok yanlış pozitif alarm üretmeleridir.

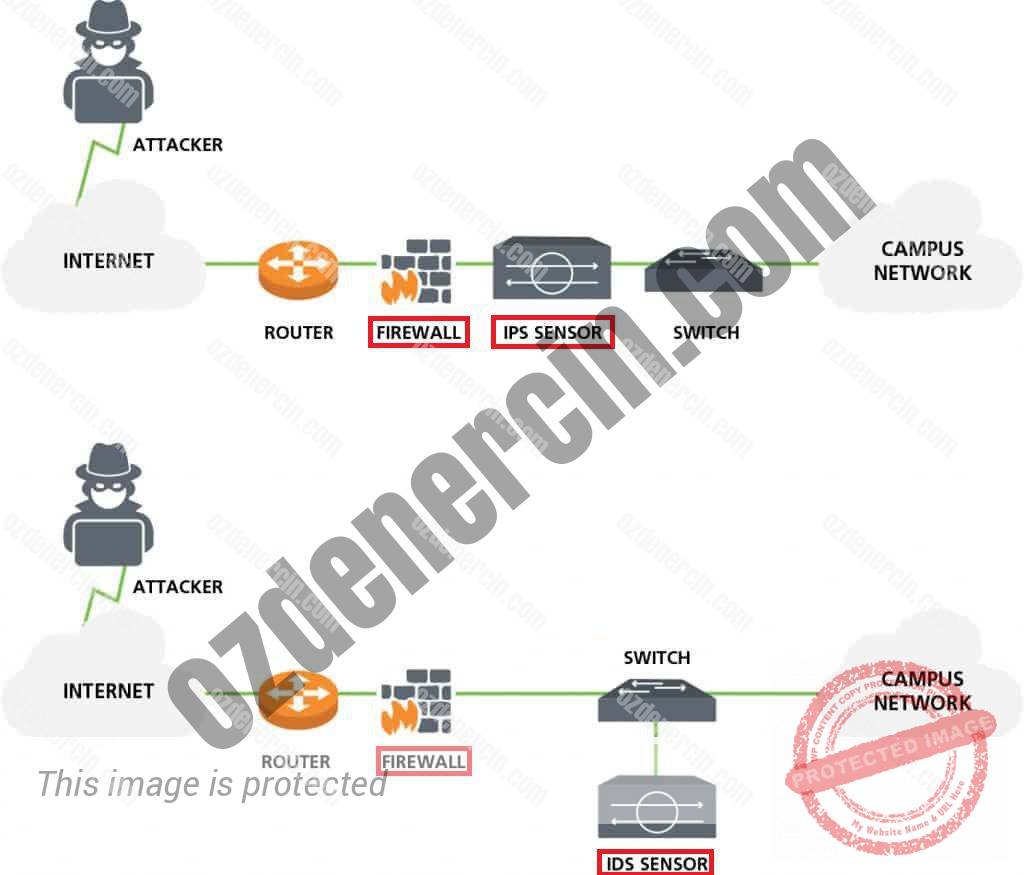

Saldırı Önleme Sistemi (Intrusion Prevention System – IPS) : IPS, güvenlik duvarı ile ağ cihazı arasındaki bir cihazdır. Çünkü, şüpheli trafiğin ağın geri kalanına gitmesini durdurabilir. IPS, paketlerin ağa girmesine karar vermeden önce, gelen paketleri ve gerçekte ne kullanıldıklarını izler. Bir IPS isteğin içeriğini inceler ve bu içeriğe bağlı olarak kötü amaçlı bir ağ isteğini durudurabilir, uyarabilir veya potansiyel olarak temizleyebilir. Kötü niyetli olanın paketlerin belirlenmesi ya davranış analizine ya da imzaların kullanımına dayanır. Güvenlik duvarı kural tabanlı bir motordur, ancak IDS ayrıca saldırı tespit etmek için kendi büyük veri tabanını kullanır. Bir IDS, gerçekleştiğinde şüpheli bir saldırıyı değerlendirir ve yöneticiyi uyarır. IDS ayrıca bir sistemin içinden kaynaklanan saldırıları da izler. IDS, bir güvenlik duvarı veya iyi bir virüsten koruma programının yerine geçmez. IDS, sisteminize özgü ya da ağ çapında güvenliğinizi artırmak için standart güvenlik ürünlerinizle (antivirüs ve güvenlik duvarı gibi) birlikte kullanılacak bir araç olarak düşünülmelidir.

- IPS ve IDS arasındaki Farklar

- Saldırı Tespit Sistemleri (IDS), bilinen siber saldırılarla eşleşen imzalar için ağ trafiğini analiz eder ve izler. Saldırı Önleme Sistemleri (IPS) de paketleri analiz eder, ancak saldırı tespitine göre paketin teslimini de durdurabilir, kontrol edebilir ve saldırıyı durdurabilir. Her iki IDS / IPS, ağ paketlerini okur ve içeriği, bilinen tehditlerin bir veritabanıyla karşılaştırır. Aralarındaki temel fark; IDS, kendi başlarına hareket etmeyen tespit ve izleme araçlarıdır, IPS, kuralları temel alan bir paketi kabul eden veya reddeden bir kontrol sistemi olarak düşünülebilir.

- IDS, sonuçlara bakmak için bir insan veya başka bir sistemi gerektirir ve daha sonra hangi eylemlerin gerçekleştirileceğini belirler; bu, her gün üretilen ağ trafiğinin miktarına bağlı olarak tam zamanlı bir iş olabilir. Diğer taraftan, IPS’nin amacı tehlikeli paketleri yakalamak ve hedeflerine ulaşmadan onları durdurmaktır, süreç otomatik olarak gerçekleşir.

- IPS, IDS’den daha pasif, veritabanının yeni tehdit verileriyle düzenli olarak güncellenmesini gerektirir. IDS / IPS sadece siber saldırı veritabanları kadar etkilidir. Yeni bir saldırı çıktığında ve/veya saldırı imzası veritabanında olmadığında, güncellemeleri takip etmek gerekir ve el ile ayarlamalar yapılması gerekmektedir.

- IPS, güvenlik duvarı ile ağ cihazı arasındaki bir cihazdır. Bu şekilde, bir saldırı tespit edilirse, IPS saldırı ağdaki diğer yerlere yayılmadan önce kötü niyetli iletişimi engeller. IDS, ağınızın önünde bir savunma olarak değil, bir alarm olarak hizmet etmek için ağınızın dışında bulunmaktadır.

- IPS analiz işleminin neden olduğu gecikme nedeniyle ağ performansını yavaşlatır. IDS’nin hat dışı dağıtımı nedeniyle ağ performansını etkilemez.

- IPS algılama saldırısı yöntemi, IDS’den farklıdır. Genel olarak, IPS sistemi veri paketlerini algılar. IPS, ağ girişinin veri paketini kontrol eder, paketin amacını belirler ve paketin ağınıza girmesine izin verilip verilmeyeceğini belirler.

- IDS, ağ güvenliği durumunun denetimine odaklanır. IPS izinsiz giriş davranışlarının kontrolüne odaklanır. Güvenlik duvarı ürünleri ve IDS’lerden farklı olarak, IPS, güvenlik duvarı tarafından desteklenmeyen uygulama katmanındaki saldırıları tespit etmek ve engellemek için derin savunma politikaları uygulayabilir, elbette IDS’ler bunu yapamaz.

- Ağ güvenliğini kapsamlı bir şekilde tespit etmek için IDS ağın merkezi noktasında konumlandırılması ve tüm ağ verilerinin gözlenmesi gerekir. Bilgi sistemi birden fazla mantıksal olarak izole edilmiş alt ağ içeriyorsa, bilgi sisteminin tamamı dağıtılmış modda dağıtılmalıdır. Yani, her bir alt ağa IDS ve analiz motoru dağıtılır ve motor politika yönetimi ve olay analizi birleşik bir şekilde gerçekleştirilir, bu şekilde, tüm bilgi sisteminin güvenlik durumu kontrol edilebilir.

- Dış saldırılara karşı savunma yapmak için IPS, ağ sınırında konumlandırılması gerekir. Bu şekilde, tüm harici veriler IPS üzerinden seri modda iletilmelidir. IPS, ağ verilerini gerçek zamanlı olarak analiz edebilir ve harici saldırıların ağa girememesini sağlamak için derhal saldırıyı engelleyebilir.

- IDS’in temel değeri, tüm ağın bilgisini analiz ederek bilgi sisteminin güvenlik durumunu anlamak ve bilgi sistemi güvenlik inşası hedefinin ve güvenlik politikasının kurulmasına ve ayarlanmasına rehberlik etmektir. IPS’in temel değeri, saldırgan davranışını engelleyen güvenlik politikasının uygulanmasında yatmaktadır. IDS’in ağda konumlandırılması gerekiyor. İzleme kapsamı, harici veriler ve dahili terminaller arasında iletilen veriler dahil olmak üzere tüm alt ağı kapsar. IPS, harici izinsiz girişlere karşı savunmak için ağ sınırında konumlandırılmalıdır, iç saldırılarla ilgisi yoktur. IPS derin bir güvenlik duvarı olarak düşünülebilir.