Aslında OSINT terimi, yıllar öncesine dayanıyor, ABD askeri kurumları 1980’lerin sonunda OSINT terimini kullanmaya başladıklarında, bilgi gereksinimlerinin doğasını savaş alanları altındaki taktik seviyelerde yeniden değerlendirdiler. Daha sonra, 1992 yılında, İstihbarat Yeniden Yapılandırma Yasası ile birlikte, istihbarat toplamanın temel hedeflerini aşağıda belirttiğim temel kavramları içeriyordu:

- Nesnel istihbarat önyargısız olmalıdır.

- Veriler halka açık ve halka açık olmayan kaynaklarda mevcut olmalıdır.

OSINT kavramı o zamandan beri değişmiş olsa da, halka açık olmayan kaynakları içermediğinden, kavram o zamanlardan itibaren ortaya çıkmaktadır. Açık kaynaklı istihbarat (OSINT), İnternet’te bulunabildiği gibi kamu kaynaklarından toplanan bilgilerdir, ancak bu terim kesinlikle İnternet ile sınırlı değildir, aksine halka açık tüm kaynaklar anlamına gelir. OSINT kavramının arkasındaki anahtar kelime bilgidir ve en önemlisi ücretsiz olarak edinilebilecek bilgilerdir. Herkese açık, yasal ve yasal olduğu sürece gazete, blog, web sayfası, tweet, sosyal medya, resim, podcast veya videoların içinde yer alması önemli değildir. OSINT (Open-Source Intelligence) Açık Kaynak İstihbarat, “herhangi bir gizlilik gerektirmeyen, kamuoyuna açık, belirli bir amaç için toplanan bilgilerin”, istihbarat niteliği taşıyıp taşımadığına karar veren bir süzgeçten geçerilmesiyle elde edilen istihbarat mekanızmasıdır.

İstihbarat ancak bir mimari içerisinde olduğu sürece sağlanabilir. Bu yüzden istihbarat mimarisi oluşturulur. Bu mimari sistem, bir döngü çerçevesinden oluşmaktadır. Bilginin veri haline gelmesi süreci döngünün adım adım uygulanması ile gerçekleşebilir. Bu adımlar sırasıyla;

- İzlenecek yol ve süreç belirleme,

- Bir araya getirme,

- Bilgilerin ayıklanması,

- Bilgiden veri elde edilmesi ve verilerin analizi,

- Gerekli yerlere iletme.

Pek çok OSINT tekniği ve mekanizması bulunur, fakat tüm bu tekniklerin hepsi sonuç vermeyecektir. İstihbarat faaliyetlerine başlamadan önce kendinize birkaç soru sormanız gerekiyor:

- Neyi arıyorum?

- Ana araştırma hedefim nedir?

- Hedefim nedir veya kim?

- Araştırmamı nasıl yürüteceğim?

Bu soruların cevabını bulmaya çalıştıkça, bu cevaplar OSINT araştırmanızın ilk adımını oluşturacaktır.

Birçok OSINT tekniği devlet ve askeri kurumlar tarafından kullanılsa da, sıklıkla kendi şirketinize de uygulanabilir. Bazıları işe yarayabilir, bazıları işe yaramayabilir, ancak bu OSINT stratejisinin bir parçasıdır ve araştırmanız için hangi kaynakların iyi, hangilerinin alakasız olduğunu belirlemelisiniz.

Siber güvenlik alanında kullanılan en popüler OSINT tekniklerine hep birlikte bir göz atalım:

- Çalışanın tam adlarını, iş rollerini ve kullandıkları yazılımları toplamak.

- Google’dan (özellikle Google Dorks’u kullanarak), Bing, Yahoo ve diğerlerinden arama motoru bilgilerini incelemek.

- Kişisel ve kurumsal blogların izlenmesi ve dijital forumlardaki kullanıcı etkinliklerinin gözden geçirilmesi.

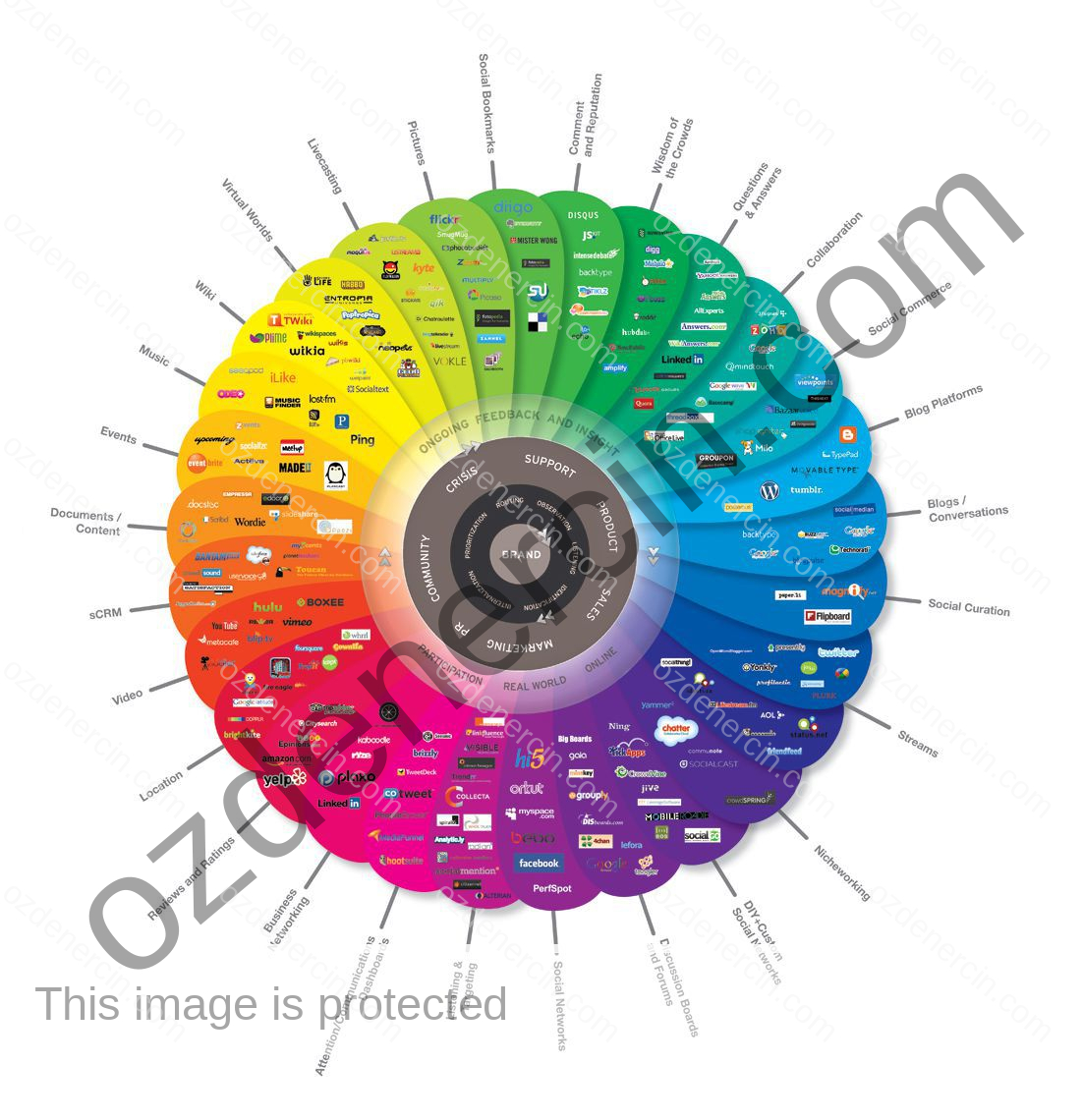

- Hedef kullanıcı veya şirket tarafından kullanılan tüm sosyal ağları tanımlamak.

- Facebook, Twitter, Google Plus veya Linkedin gibi sosyal ağlarda bulunan içeriklerin incelenmesi.

- Tek bir yerden bireyler hakkında birçok bilgiyi açığa çıkarmanıza yardımcı olacak Pipl gibi insanlara yönelik veri toplama araçlarını kullanmak.

- Eski önbelleğe alınmış verilere Google’dan erişmek – genellikle ilginç bilgiler ortaya çıkar.

- Wayback Machine gibi siteleri kullanarak önemli bilgileri ortaya çıkarmak için web sitelerinin eski sürümlerini keşfetmek.

- Cep telefonu numaralarının yanı sıra sosyal ağlardan gelen posta adreslerini veya Google sonuçlarını tanımlamak.

- Flickr, Google Foto vb. ortak sosyal fotoğraf paylaşım sitelerinde fotoğraf ve video aramak.

- Kullanıcıların coğrafi konumunun resimlerini almak için Google Haritalar ve diğer açık uydu görüntüleri kaynaklarını kullanmak.

- Kullanıcıların güncel konumlarını net bir şekilde görmek için coğrafi konum bilgilerini izlemek için GeoCreepy gibi araçları kullanmak.

- Spiderfoot veya bizim gibi bilgileri almak için otomatik OSINT araçlarını kullanmak.

- OSINT Tarayıcısı gibi faydalı kaynaklar içeren popüler OSINT uzantılarını kullanmak.

- Kendi SecurityTrails araç setimizi kullanarak DNS Hizmetlerinin yanı sıra etki alanlarını, alt etki alanlarını ve IP adreslerini keşfedilmesi.

- Çalışan hizmetleri bulmak için bağlantı noktası tarayıcılarını hedef şirket sunucu altyapısına karşı çalıştırılması.

- Hedefiniz tarafından kullanılan Shodan gibi internete bağlı cihazları aramak için benzeri araçların kullanılması.

Yukarıda bahsettiğim teknikler bulacağınız en popüler tekniklerden bazılarıdır. Bununla birlikte, OSINT araştırmasını tamamladıktan sonra analiz etmek için elinizde çok fazla veriniz olacaktır. İşte o zaman sonuçlarınızı hassaslaştırmanız ve ihtiyacınız olan tüm gerekli şeyleri ayrıntılı olarak araştırmanız ve geriye kalan bilgileri atmanız gerekecektir.

OSINT stratejisindeki son adım, tüm bu dijital istihbarat verilerini insan tarafından okunabilir bir formata çevirmek olacak ve çoğu şirketin başında bulunan teknik olmayan kişiler tarafından anlaşılabilir olmasını sağlamanız gerekmektedir. OSINT, bilgisayar korsanları tarafından kötü niyetli amaçlar için, çok fazla bilgiye ihtiyaç duydukları hedeflerini aldatmak veya taklit etmek için kullanılır ve bu bilgileri bir OSINT aracılığıyla toplamayı seçerler. Açık Kaynak İstihbaratının siber güvenlik konusundaki açıkları vardır ve veri ihlali, kimlik hırsızlığı, siber saldırılar veya internet üzerinde kişisel olarak tanımlanabilir bilgilerin açığa çıkmasına neden olabilir.

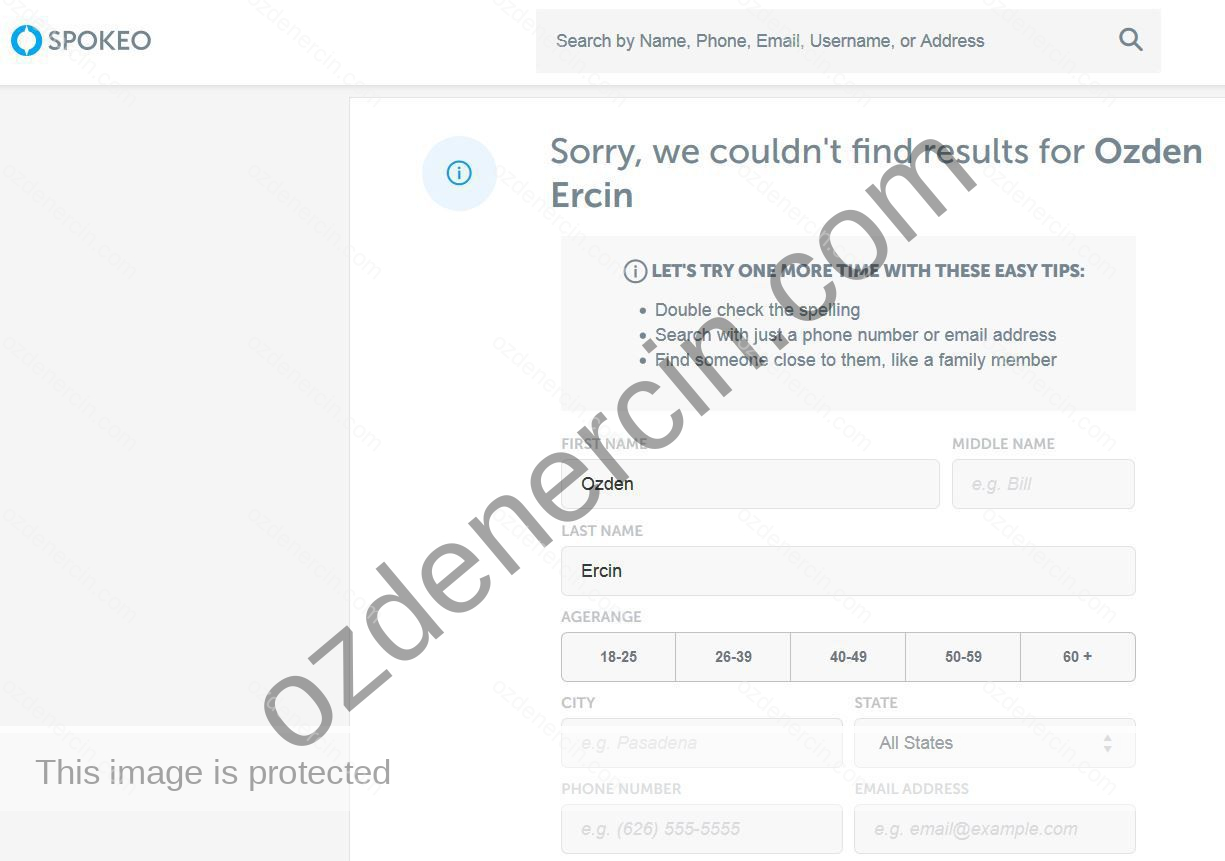

Spokeo.com OSINT Web Sitesi

İnternette yayın yapan Spokeo.com adlı bir internet sitesi, sizinle ilgili tüm bilgileri internet üzerinde arayarak tümünü bir araya topluyor. Kendisini bir telefon rehberine benzeten site, sosyal ağ sitelerindeki bilgilerinize erişmekle kalmıyor, internet üzerinde farklı blog’larda yer alan yazı veya yorumların da size ait olup olmadığını ayırt edebiliyor. Spokeo’ya benzeyen siteler, Family Tree Now, Pipl, İşte bu, IntelTechniques, ZoomInfo Dizini, Zaba Araması, USSearch, Snoop İstasyonu, Radaris, ancak birkaçı. Spokeo sitesinde kendimi arattım ve aşağıdaki sonuçlarla karşılaştım, sizde kendinizi bu sitede aratıp sonuçlara bakabilirsiniz.

Şimdi, Kişisel Olarak Tanımlanabilir Bilgilerin (PII) toplanmasının ve ilgilenen üçüncü taraflara satılmasının neden bu kadar kazançlı bir iş olduğunu ve kendi özel bilgilerinizi Web’den uzak tutmanın ne kadar zor olduğunu görmeye başlayabilirsiniz. Özel bilgilerinizin veya en azından potansiyel olarak zarar verebilecek bilgilerin, herkesin görmesi için yayınlanmadığından emin olmak için kendinizde bu aynı tür sorguları yapmalısınız. Yeni dünya düzeninde bilgi’nin ne kadar değerli olduğunu ve bu sebeple kullanıcılar olarak internette bıraktığımız izlerde dikkatli olmamız gerekmektedir. Sizde kendi hakkınızda yukarıdaki teknikleri kullanarak istihbarat toplayabilirsiniz ve internette şahsınızın, markanızın nasıl bir istihbari bilgiye sahip olduğuna ulaşabilirsiniz.