Dağıtık üretim santrali kurmak için yatırım için ön etütleri gerçekleştirdiniz ve rüzgar kaynak değerlendirme çalışmalarını yaptınız, araziyi satın aldınız veya kiraladınız, gerekli uzaktan izleme otomasyon yazılımlarını ve ekipmanlarını temin edip kurulumlarını tamamladınız ve prosedürsel tüm işlemleri ve onayları alarak tamamladınız. Bu aşamaya kadar herşey çok güzel geldi, şimdi şebekeye elektrik satma zamanı diye düşünmeye başladınız.

Bu ana kadar herşey başarılı bir şekilde gerçekleşmesine rağmen bu sistemlerin güvenliğini gözardı ettiğiniz için tüm bu yatırımlar başarısızlıkla sonuçlanabilir. Uluslarası camiada kabul görmüş araştırmalar mevcut yenilenebilir enerji alanında yapılan yatırımlarda yaklaşık %90 oranında siber güvenlik sistemine hiç yatırım yapmadığını gösteriyor. Bu demek oluyor ki tüm saldırganlar, uluslararası şirket casusları ve hatta çalıştığı şirketten memnun olmayan çalışanlar bile sisteme girebilir. Verecekleri zararlar, sadece hackerların hayal gücü ile sınırlı kalıyor.

Artan yenilenebilir enerji eğilimiyle birlikte yenilenebilir enerjilerin siber güvenliği büyük önem taşımaktadır: 2018 yılında, dünya enerjisinin sadece yaklaşık %30’u yenilenebilir jenerasyondan elde edilmektedir, hükümetlerden ve çevre örgütlenmelerinden gelen güçlü teşviklerle bu sayı 2030’dan 2050 yılına kadar %90’a kadar çıkacağı öngörülmektedir. Bu denli hızlı büyüme, Yenilenebilir enerji sistemlerindeki siber güvenlik ihmallerinin, yakın zamanda ulusal sonuçlara yol açacağı anlamına geliyor. Bu tür yeni trend teknolojilerin kritik işlevleri zaten hackerların dikkatini çekiyor ve motivasyonlarını arttırıyor.

Birbirine bağlı teknolojiler ve sistemler arası entegrasyon, hayatımızın vazgeçilmez bir parçası oldu. Endüstriyel kontrol yazılımı trendleride bu yolu takip etti: HMI’ler, PLC’ler, DCS’ler ve SCADA’larda internete bağlıydı (Özel haberleşme ve izole ağ altyapısı kullananlar hariç). Maliyet açısından değerlendirildiğinde direk olarak internete bağlamak, özel bir haberleşme ağı oluşturmaktan daha kolay ve daha ucuz. İşte tam burada zafiyetlerin ilk tohumları atılıyor. Bu yazımda yenilenebilir enerji alanındaki Güneş ve Rüzgar santrallerinde nelerin hacklenebileceğini ve varlıklarınızı nasıl koruyabileceğizi sizlerle paylaşacağım.

Rüzgar Çiftlikleri

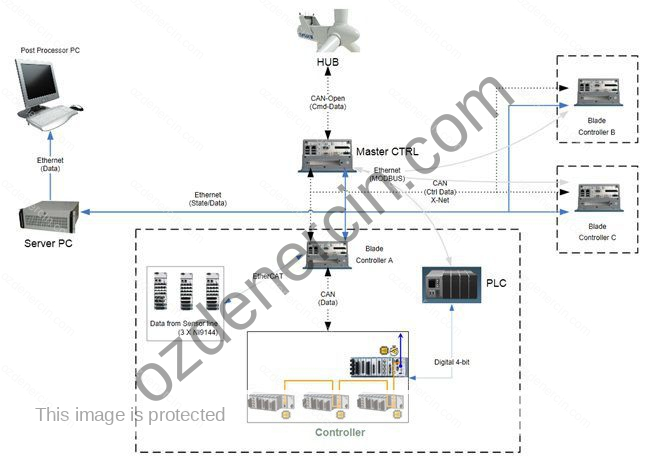

Resim referansı: http://sine.ni.com/

Bir rüzgar türbini bileşenleri oldukça basittir: bunlar pervane kanatları, şaft, jeneratör(Üreteç) ve diğer kontrollerle ilgili donanım, yazılımlardan oluşmaktadır. Rüzgar çiftlikleri genellikle birbirine bağlı birkaç SCADA sistemi tarafından işletilmektedir. Bu sistemlerin birbirleriyle iletişim kurmaları, Uluslararası Elektroteknik Komisyonu “IEC-61400” standardında açıklanmıştır. Bu, yazılımları geliştirirken standart üreticilerin takip ettiği standarttır. Bu önemli bir standarttır çünkü standart çoğu zaman zorunlu olmayan asgari gereklilikleri tanımlar.

Bir rüzgar çiftliği için tipik bağlantı modeli, her bir türbinün kendi IP adresine sahip olduğu bir “halka” topolojisi olarak bilinen, bir kontrol merkezi ve birbiriyle bağlantılı bir dizi türbin içerir. Bu alandaki bağlantılar güvenlik varsayımı altında gerçekleşir, başka bir deyişle, bireysel rüzgar türbinleri kontrol merkezine iletişim kurduğunda, bu bağlantı güvenli kabul edilir.

Kontrol merkezi ve türbinler arasındaki iletişim için kullanılan protokoller genellikle OPC veya IEC tabanlı (IEC-104, IEC-101, vb.) gibi standart protokollerdir. Bu, operatörün verileri türbinlerden aldığı ve kontrol komutlarını geri gönderdiği kanaldır.

Operatör kişisel bilgisayar veya mobil cihaz kullanıyor ve türbinlerin Windows 95’den Linux’a kadar değişen bir işletim sistemi çalıştıran bir Programlanabilir otomasyon denetleyicisi vardır. Mesajlar, herhangi bir SSL şifrelemesi kullanılmadan, genellikle HTTP üzerinden XML, .Net, JSON gibi tipik formatlarda iletilir.

Hacker’ın bakış açısından ne anlama geliyor?

Şifreleme ve doğru kimlik doğrulamalarının olmaması, varsayılan oturum açma şifreleri ve kötü fiziksel güvenlik şartları, güncellenmemiş eski işletim sistemleri, rüzgar çiftlikleri kolay bir hedef haline gelir. Hacker bakış açısıyla halka topolojisine bağlı olarak, bir türbini kesmek, hepsini kesmek anlamına geliyor.

Güneş Çiftlikleri

Tipik güneş enerjisi sistemi kurulumu güneş panelleri, invertörlerden oluşur. Eğer enerji depolama kurulmuş ise bunlara ek olarak batarya kontrol cihazları ve yazılımı, batarya sistemlerinden oluşur. Güneş santralleri “IEC-62443” gibi kendi spesifikasyonlarına ve standartlarına sahiptir, ancak onlar sadece öneridir ve bu standartların yerine getirilmesi zorlanmamıştır. Güneş çiftliklerindeki iletişim zinciri, rüzgar çiftlikleri için yukarıda tarif edilene çok benzerdir.

Saldırılar

Burada paylaşacaklarım tüm saldırıların listesi değildir, sadece en önemlilerini sizinle paylaşacağım.

Hijacking kontrolü - Çalışma şekli, saldırganın belirli Programlanabilir otomasyon denetleyicilerin IP adreslerini taraması ve üretici firmaya bağlı olarak rüzgar/güneş çiftliğine giden komutları taklit edebilmesidir. Operatör hala tesisin kontrolünü elinde tutuyor, ancak saldırgan da öyle.

Hard stop of death Atağı sadece rüzgar çiftliklerine uygulanan bir atak çeşitidir. Saldırgan, rüzgar türbinini acil mekanik modda tekrar tekrar çevirir ve bu da kritik mekanik bileşenler üzerinde çok fazla aşınmaya ve yırtılmaya neden olur. Sonunda türbin tahribatına yol açar. Aşağıdaki video’da bu saldırının gerçekleşmesi durumunda sonuçların ne olduğunu detaylıca görebilirsiniz. (Videonun bir kısmında doğa olayları sonucunda oluşan türbin hasarları da bulunmaktadır.)

Solucanlar (Worms), Operatörlerin çoğunun standart giriş/şifre kimlik bilgilerini kullandığı gerçeğinden istifade ederek, solucan savunmasız rüzgar santrallerini otomatik olarak keşfederek ve onları zehirleyen virüs gibi çalışır. Zehirli istasyon, saldırganın, genellikle SCADA için mevcut olmayan, çiftlikteki diğer kontrol cihazlarına düşük seviyeli erişim sağlamasına olanak tanır.

Man in the Middle (Ortaki Adam Saldırısı), saldırganın ARP önbelleğini zehirlemek için özel yazılımı (Arduino ya da Raspberry Pi üzerinde çalışan) kullandığı bir yöntemdir. Başarılı bir şekilde atak gerçekleştirildiğinde, saldırgan, operatör ve rüzgar/güneş çiftliği arasındaki trafiğin tam kontrolüne sahip olur. Saldırgan, örneğin, operatöre yanlış bilgileri gösterebilir. Bu saldırının en büyük tehlikesi, operatörün saldırının gerçekleştiğinin farkında olmamasıdır. SCADA sistemi normal bir durumda çalışan prosesleri gösterirken, gerçek fiziki sahada çok farklı hasarlar meydana geliyor olabilir. Bu şekilde sistemi manipüle etmek mümkündür.

Ransom, Worms’a benzer şekilde çalışır. Saldırgan, türbinler/invertörlerden birine özel donanım ekler ve bu da çiftlikte bulunan diğer türbinler/invertörler üzerinde kontrol kazanır. Daha sonra saldırgan operatörün santralin uzaktan kumandasını devre dışı bırakır ve fidye ödenmesini talep eder. Fidye ödenirse, hacker, kilitlenen proseslerin kilidini açmak için anahtar sağlayabilir, ancak eğer fidye ödenmezse, tüm sistemi durdurur. Ortalama 250 MW’lık bir santral için bir saatlik bir kesinti, 10.000-30.000 $ ‘lık zararlara yol açabilir.

Horus Senaryosu, Willem Westerhof tarafından keşfedilen ve Mısır tanrısı Horus’un adını taşıyan bir saldırı vektörüdür. Güneş santralleri üzerindeki saldırı, şebekenin daima dengede kalması gerektiğine dayanmaktadır. Saldırının amacı, bir kerede çok sayıda güneş panelinin kullanımdan kaldırılmasıdır, bu nedenle yönetilemeyen ve tüm şebekenin tamamen bozulmasına yol açacak büyük bir dengesizlik yaratır. Aniden ortaya çıkan yapay olarak uyarılmış bir güneş tutulması olarak düşünebilirsiniz. Bu durum akıllı invertörlerin kontrolü ele alınarak gerçekleştirilebilir.

Nasıl Korunabiliriz ?

Dünyanın neresine gidersek gidelim, yenilenebilir enerji endüstrisinde ve enerji sektöründe bir sürü zafiyetlerin olduğunu düşünüyorum. Yenilenebilir enerji altyapısı hasarlarından kaynaklanan sonuçların daha az ciddi olduğu ve kamu güvenliği üzerinde sınırlı bir etkiye sahip olduğu algısı devam ettikçe siber tehditlere açık bir alan olarak devam edecektir.

Herhangi bir güvenlik sorunu için bir tane altın kural var. “proaktif olmak” Şirketler başarılı olmak için başarısızlık kaynaklarını önceden planlamalı ve gerekli önlemlerini almalıdır. Enerji şirketlerine yapılan saldırılara hazırlanmanın en iyi yolu, zayıf noktaların belirlenmesi ve düzeltilmesi amacıyla altyapınıza saldırganlar saldırmadan, işin ehli kişilerce sızma testi çalışmalarının yapılmasıdır. Ayrıca sistemler üzerinde şifreleme ve doğru kimlik doğrulama politikalarının çalıştırılması, varsayılan oturum açma şifreleri kullanılmamalı ve eski işletim sistemleri güncellenmelidir.