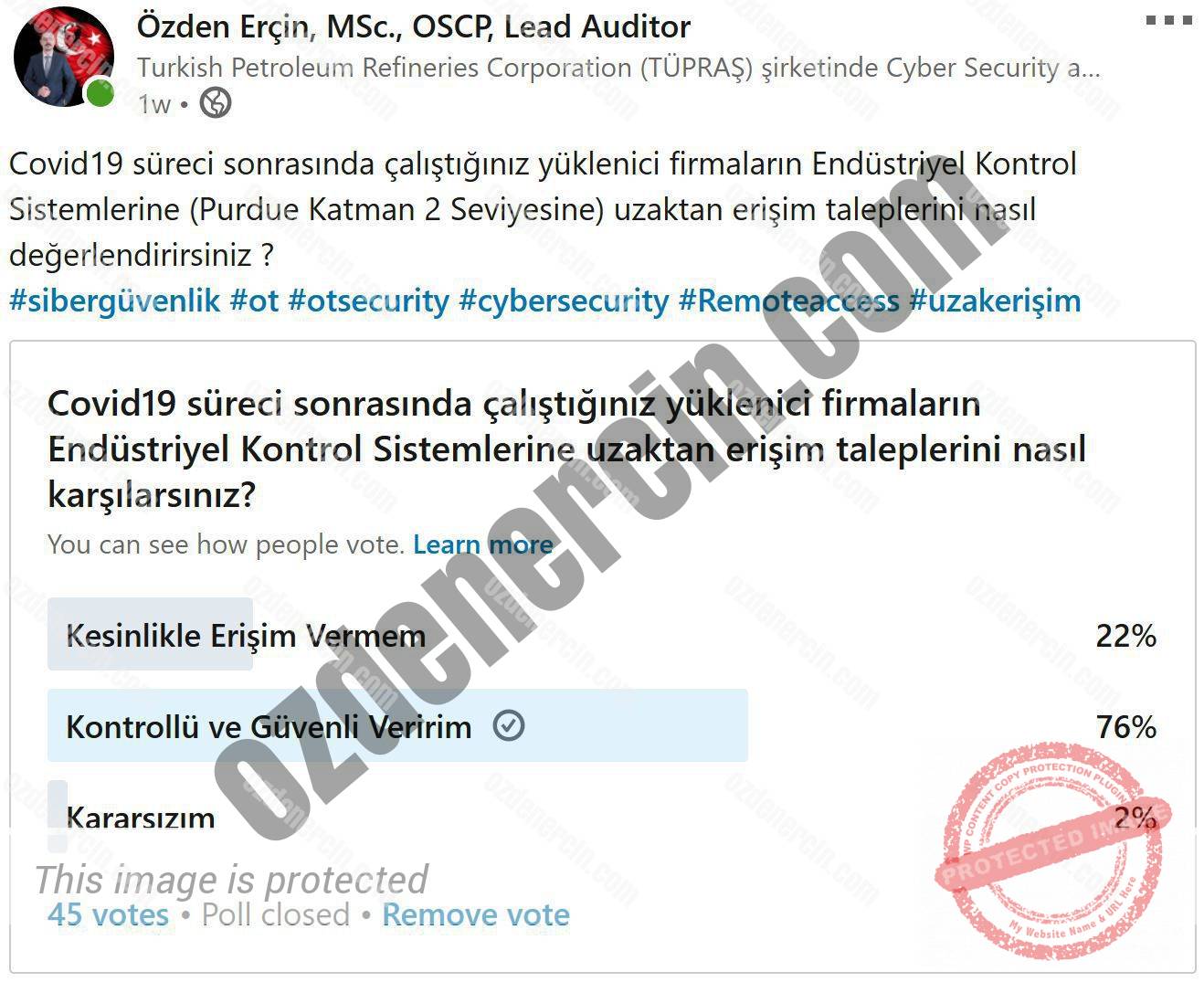

Covid-19 salgının başlamasıyla son zamanlarda hem IT tarafında hem de OT tarafında uzaktan erişim çözümlerine taleplerin arttığını gözlemliyoruz. Uzaktan erişim her zaman endüstriyel kontrol sistemleri için çok tartışılan bir konu olmuştur, genellikle servis sağlayıcı firmalar tarafından tarafından talep edilen OT sistemlerine uzaktan erişimler Covid-19 öncesine kadar her zaman reddediyordu. Ama şimdilerde yine bu konu gündeme gelerek popüler bir hale gelmiştir. Ben de bu konuyla ilgili yorumları ve görüşleri almak amacıyla Linkedin üzerinden mini bir anket paylaştım. Linkedin üzerinden paylaştığım anket sonuçlarına göre “kontrollü ve güvenli bir şekilde endüstriyel kontrol sistemlerine erişim veririm” seçeneği daha ön plana çıktığını görüyoruz.

Küçük çaplı anket değerlendirmesi sonucunda bugün sizlerle paylaşacağım yazıda uzaktan erişimi uygularken dikkate alınması gereken bir dizi güvenlik kontrollerini sizlerle paylaşacağım.

İlk olarak uzaktan erişime neden ihtiyaç duyuyoruz, bu ihtiyacı değerlendirerek başlayalım:

- Servis sağlayıcı firmaların, bakım faaliyetlerini uzaktan gerçekleştirmek istemeleri, acil durumlarda sisteme müdahale etme talepleri ve uzaktan destek vb. amacıyla ihtiyaçlar. Bazen kritik Endüstriyel Kontrol Sistemi işlevlerine erişim ve etkileşimli erişim ihtiyaçları;

- Mühendisler, bakım mühendisleri ve Bilgi Teknolojileri personellerinin uzaktan erişim ihtiyaçları;

- Uzaktan gerçekleştirilmek istenen işlemler, üretim sürecini uzak bir konumdan yürütme yeteneği sağlamaktadır. Destek için uzaktan erişimin aksine, bu tür bağlantılar 7/24 kullanılabilirlik gerektirir ve işlem operatörünün görevini yerine getirmesini engellememelidir;

- Uzaktan izleme, örneğin türbinlerin ve jeneratörlerin sağlık durumlarını izleme, benzer teşhis ve izleme fonksiyonlarının takip ihtiyacı;

- Ağ performansı veya Güvenlik operasyon merkezine (SOC) uzaktan bağlantı için teknik altyapının uzaktan izlenme ihtiyacı;

- Uzaktan güncellemeler, servis sağlayıcılar tarafından onay verilen güvenlik yamalarının, örneğin Anti-virüs imzalarının güncellenmesi, IPS (Saldırı Önleme Sistemleri) kurallarının güncellenmesi veya güvenlik yamalarının dağıtım ihtiyacı vs. olarak sayabiliriz.

NERC, SANS, NIST, IEC-62443, Homeland Security vb. standartları incelediğimizde en temel haliyle minimumda bir uzaktan erişimin güvenli ve kontrollü olmasını aşağıdaki ana başlıklar şeklinde bize özetlemektedir:

- Token Tabanlı – Çok Faktörlü Kimlik Doğrulama

- Şifreli İletişim ve Veri Transferi (IPSec)

- Firewall’larla IT / OT Ağ Segmentasyonu

- Sıkılaştırılmış Güvenlik Duvarı Kurallarının uygulanması (Hedef / Kaynak Bağlantı Noktalarını ve IP’lerin tanımlanması)

- Kontrollü Erişim sağlanması

- Tüm Etkinliklerin Yakalanması ve Denetim Günlüklerini Düzenli Olarak İzlenmesi

- Kötü Amaçlı Yazılım ve Antivirüs Kontrolü

- 3. Party İş Ortaklarının Kimlik Erişimi Yaşam Döngüsünün Merkezileştirilmesi ve Kontrol Edilmesi

- Anonim Hesapları ve Paylaşılan Şifrelerin Temizlenmesi

- Dışarıdan Erişimler de En Az Ayrıcalık İlkesinin Uygulanması

Normalde gerçekten gerek duyulmadıkça uzaktan erişimlerle Endüstriyel kontrol sistemlerinin atak yüzeylerini arttırılmaması gerekmektedir. Kontrollü bir şekilde ve oluşabilecek riskleri dikkate alarak ilerlemek gerekmektedir. Her uzak erişim talebine “EVET” demek uzun vadede kontrolün kaybedilmesine ve takibin zorlaşmasına sebep olabilmektedir. Ayrıca erişim talebinin durumuna göre aşağıda belirteceğim önlemleri göz önünde bulundurarak doğru risk değerlendirmelerinin yapılması ve gerekli güvenlik önlemlerinden taviz verilmeden uzak erişim ihtiyaçlarına kontrollü ve güvenli bir şekilde sağlanması gerekmektedir. Şimdi güvenli ve kontrollü bir şekilde uzaktan erişim ihtiyaçlarını nasıl sağlarız riskleri ile birlikte bir kurallar dizisi şeklinde ayrıntılı olarak inceleyelim.

1. KURAL - (Oturum açma kimlik bilgilerinin ifşa riski) İki faktörlü kimlik doğrulama mekanizmalarının kullanılması

Erişim kimlik bilgilerini yakalanması, kimlik avı saldırıları yoluyla elde edilmesi riski nispeten büyüktür. İki faktörlü kimlik doğrulama, buna, tehdit aktörünün kimlik bilgilerini (kullanıcı adı / şifre) bilmenin yanı sıra, giriş için fiziksel bir bilginin de oluşturularak erişmesi için gereken gereksinimleri de eklemektedir. Bu iki faktörlü doğrulama mekanizması bir tehdit oyuncusu için güvenlik çıtasını yükselten bir durumdur. Kod üreten anahtarlık vb. fiziksel ürünleri daha güvenlidir. Alternatif olarak, PC’ye yazılım veya USB cihazlarına kurulan token’lardır.

2. KURAL - (Domino etkisi riski) DMZ'a geçerken ayrık uzak erişim protokollerin kullanımını zorunlu kılma

DMZ’a terminal sunucusuna gelen erişime izin verilmesi ve aynı protokolü kullanarak terminal sunucusundan Endüstriyel kontrol sistemleri tarafına giden erişime izin verilmesi nedeniyle çok yüksek riskli durumlar oluşmaktadır. Son zamanlarda birkaç RDP güvenlik açığı sayesinde bize ağ üzerinden yayılmak için bu güvenlik açığından yararlanabildiğini göstermektedir. Böylece kurumsal ağa bulaşan bir zararlı yazılım terminal sunucusuna ve oradan da kontrol ağına bulaşabilmektedir. Fidye yazılımları bu konuda en yüksek riske sahip kötü amaçlı yazılımlardır. Ayrık protokollerin uygulanmaması basamaklı risk, güvenlik ihlallerinin ağ üzerinden yayılma riskini artırmaktadır ve bu şekildeki uygulamalardan kesinlikle kaçınılmalıdır.

3. KURAL - (Saldırı riski) Gelen bağlantıların önlenmesi

Yukarıdaki terminal sunucusu örneğinde olduğu gibi, isteğin “güvenilir olmayan” tarafından başlatıldığı mimarilerde, trafiği kolaylaştırmak için gelen bir güvenlik duvarı bağlantı noktasının açık olması gerekmektedir. Örneğin RDP protokolü için TCP bağlantı noktasının açık olması gibi. Güvenilen taraftaki bir işlevin erişim istekleri için güvenilmeyen taraftaki bir işlevi yokladığı yoklama mekanizması kullanan çözümler daha küçük bir saldırı yüzeyi sunar, çünkü yanıt kanalı, sadece bu özel oturum için güvenlik duvarının bağlantı noktasının yalnızca geçici olarak açık olduğu durumdaki davranışından yararlanır. Gelen bağlantılar kullanılan hizmeti açığa çıkarır, bu hizmette bir güvenlik açığı varsa erişim elde etmek için bundan yararlanılabilir. İnternet üzerinden gelen bu tür bağlantıları her zaman önlenmesi gerekmektedir.

4. KURAL - (Yetkisiz erişim riski) Uzaktan erişimler için kurum içerisinde bir onay mekanizması uygulanması

Tipik olarak telefon üzerinden yapılan bir talepten sonra, proses operatörünün / amirinin veya bir bakım mühendisinin bağlantı kurulabilmesi için erişimi onaylaması gerekmektedir. Bu konuda birden fazla çözüm bulunmaktadır, bazen bir Ethernet anahtarı, fiziksel anahtar kullanılır ve hatta dijital giriş sinyalinin erişim kuralını değiştirebileceği güvenlik duvarı çözümleri bulunmaktadır.

5. KURAL - (Yetkisiz etkinlik riski) Uzak kullanıcının ne yaptığını görebildiğiniz ve gerektiğinde müdahale edebileceğiniz bir denetim işlevi sağlanmalı

Sadece aktivite görselini denetlemekle kalmayan, aynı zamanda daha sonra tekrar oynatılmasına izin veren tüm aktiviteleri kaydeden sistemler kullanılarak uzak erişimler kontrol altında tutulmalıdır.

6. KURAL - (Yetkisiz işlem riski) Bağlantıyı kesmek için kolay bir yönteminiz olmalı

Bağlantının güvenilen tarafında (kurum içinde) yetkilinin uzak kullanıcının bağlantısını kesebilecek şekilde yapılandırılmalıdır. Ancak bunun yanlışlıkla yapılmasını önleyecek kontrol noktalarının da eklenmesi önemlidir, çünkü uzaktaki kullanıcı bazı kritik etkinlikler esnasında aniden kontrolü kaybetmesi durumunda istenmeyecek sonuçlarda ortaya çıkma riski bulunmaktadır.

7. KURAL - (Yetkisiz işlem riski) Geniş yetkilerle Otomasyon sistemlerine uzaktan erişim mümkün olduğunca kısıtlanmalı

Geniş yetkilerle Otomasyon sistemlerine uzaktan erişimi mümkün olduğunca kısıtlanmalıdır ve kullanıcı yetki seviyeleri doğru tanımlanmalıdır. Yüksek kullanıcı seviyesine sahip kullanıcı hakları sınırlı sayıda verilmelidir.

8. KURAL - (Yetkisiz erişim riski) Uzaktan erişimler sınırlı bir süre içerisinde olacak şekilde kısıtlanmalı

Uzaktan erişim oturumu kontrollü olarak belirli bir süre limiti tanımlanarak verilmelidir, sürekli olarak oturum açık tutulmamalıdır. Oturumun süresinin, görevin zaman gereksinimiyle eşleşmesi gerekir, makul bir bitiş zamanı belirlenmelidir.

9. KURAL - (Yetkisiz işlem riski) Uzaktaki faaliyetler için en az ayrıcalıkların uygulanması

Mümkün olan yerlerde yalnızca salt görüntüleme özellikleri sağlanmalıdır. Bu genellikle uzak erişim yapan mühendis ile sahadaki bir mühendise eylemleri yürütmesi için rehberlik ettiği ortak bir oturum gerektirdiği durumlarda, kötü amaçlı etkinlik için yetkisiz bir bağlantının kullanılması olasılığını azaltır.

10. KURAL - (Yetkisiz işlem riski) Kontrol ağına erişimlerin güvenli taraftan yönetilmesi

Erişim kontrolünü ve yetkilerini ağın dışından yönetmek, kapı anahtarınızı paspasın altına koymak ile aynı kapıya çıkmaktadır. Görev uzaktan yapılsa bile, yönetim sistemleri mutlaka içeride konumlandırılmış olmalıdır.

11. KURAL - (Gizli verilerin sızdırılma riski) Uzaktan erişim için güvenli protokollerin kullanılması zorunlu kılınmalı

Örneğin, ağ cihazlarına erişmek için Telnet gibi protokolleri kullanılmamalıdır, bunun yerine trafiği şifreleyen SSH protokolü tercih edilmelidir. Prensipte, güvenilen bölgelerin dışındaki ağlardan geçen tüm trafik şifrelenmeli ve uçtan uca kimlik doğrulaması yapılmalıdır. Sertifika kullanmak iyi bir seçenektir, ancak global olarak kullanılan bir sertifika kullanılmamalıdır, kurumunuza özel olarak bir sertifika kullanılması daha güvenli bir yapı sağlayacaktır.

12. KURAL - (Gizli verilerin sızdırılma riski) Hizmet sağlayıcısı personellerine ait giriş kimlik bilgilerinin kolay erişilebilecek ortamlarda saklanmasının önlenmesi

Servis sağlayıcısı çalışanları genellikle yüzlerce kuruluma destek verebilmektedirler. Tüm bu farklı erişim kimlik bilgilerini ezberleyemezler, bu nedenle bunları depolamak için hızlı bir şekilde bazı mekanizmalar kullanılırlar. Kağıttan, Excel tablolarına… Şifre yöneticisi sistemler kullanarak bu şifrelerin belirlenecek periyotlarla değiştirilmesi gerekmektedir. Bu sayede erişim bilgilerinin ele geçirilmesini ve sisteminizin güvenlik önlemlerini aşmasının önüne geçebilirsiniz. Hizmetlerin parolalarını değiştirmek her zaman kolay bir iş değildir, bu nedenle bu siber güvenlik tehlikesini kontrol altında tutmak gerekir. Daha iyi bir yaklaşım, oturum açma işlemini bir proxy işlevi olarak destekleyen parola yöneticilerini kullanarak, harici personel de dahil olmak üzere, yetkili kullanıcılar için erişim kimlik bilgilerini yönetmek olabilir. Bu sistemlerde kullanıcının sadece personel giriş bilgilerini bilmesi gerekir ve proxy işlevi arka planda gerçek kimlik bilgilerini kullanır. Bu yapının bize sağladığı birkaç güvenlik avantajı vardır:

- Sahaya özel erişim kimlik bilgileri gösterilmez, erişim artık gerekli değilse, proxy işlevine erişimi devre dışı bırakmak / kaldırmak, sistemin erişim kimlik bilgilerinden ödün vermeden erişimi engellemek için yeterlidir.

- Böyle bir proxy işlevi aracılığıyla erişimi zorlamak, sunucular gerçek parolayı bilmediğinden sunucular arasında atlama olasılığını engeller. (Bu, genel olarak kullanıcılar için belirli erişim kısıtlamalarının uygulanmasını gerektirir.)

Ayrıca harici kullanıcılar için oturum açma kimlik bilgilerinin yönetimini dahili kullanıcılar için oturum açma kimlik bilgilerinin yönetiminden ayırmayı düşünmelisiniz (güvenilir tarafta oturum açmış kullanıcılar). Bir kullanıcının uzaktan erişim yapmasına izin verilen durum ile sahada ne yapabileceklerini birbirinden ayırmak isteyebilirsiniz. Bunu teknik kontrollerle uygulamak en iyisidir.

13. KURAL - (Kötü amaçlı yazılım bulaşma riski, Domino Etkisi Riski) Anti-virüs yazılımlarının Güncel Tutulması

Uzaktan erişimlerin uygulanacağı sistemlerde mutlaka, AV imzalarının güncel tutulması gerekmektedir.

14. KURAL - (Yetkisiz faaliyetlerin Riski) Uzak kullanıcılarının erişim kayıtlarının (Log) tutulması

Bu, süreçler takip edilirse amacı dışında gerçekleşen faaliyetleri tanımlamayı kolaylaştırır ve insanlar sahaya gelmek yerine bir ay boyunca günde 8 saat edindikleri ayrıcalıkları kötüye kullanamaz. Erişim loglarının da bir şekilde sistem üzerinde tutulması gerekmektedir.

15. KURAL - (Yetkisiz işlem riski) Algılama Mekanizmaları ile tespit edilmeli ve izlenmeli

Durumsal farkındalığımızı inşa etmeliyiz. Bir DMZ bölgesi yaratmanın tüm fikri, trafiğe girmeden önce bazı ayrıntılı kontroller yapabileceğimiz bir bölgeye sahip olmaktır. Tespit mekanizmaları uygulamıyorsak, kapıyı açtığımızda herkesin iyi davrandığını varsayarak önleme üzerinde özel bir noktaya odaklanmamız gerekir. Bu ne yazık ki doğru değil, bu yüzden şüpheli bir şey olup olmadığını kontrol etmek için bir algılama mekanizması gereklidir. Sadece önlemeye odaklanmak yaygın içine düşülen bir tuzaktır.

16. KURAL - (Saldırı riski, Domino Etkisi Riski) Sistemler Sürekli Güncel Tutulmalı

Uzaktan erişim sistemlerini veya genel olarak DMZ’deki sistemleri güncelleme ve yama geçilmesi durumunu IT’de olduğu gibi iyi yönetilmesi gerekmektedir. Siber saldırılara maruz kalmak istemiyorsak mutlaka yamaları zamanında geçmemiz gerekmektedir. Saldırganlar bu zafiyetleri kullanarak içeride ilerlemektedir. Bu sistemlerin kritik sistemlerle bağlantısı olabileceğine dikkat ederek, güçlü kullanıcı ayrıcalıklarıyla saldırganlar tarafından kötüye kullanılabilecek oturumlar açılabilir. Bu nedenle bu sistemleri güncellemek çok önemlidir.

Destek ve Uzaktan Bakım türü görevler için uzaktan bağlantının nasıl kurulacağını düşünürken bu basit kuralları mutlaka göz önünde bulundurulması gerekmektedir. Her şirketin kurumun ve organizasyonun Risk iştahı farklıdır, bu nedenle bakım saha mühendisleri işleri kolaylaştırmak için bazı kuralları seçmek ve biraz daha yüksek riski kabul etmek isteyebilirler. Ancak Covid-19, sorumsuzca otomasyon sistemlerine erişimler vererek siber saldırılara ve siber olay riskinde artışa yol açmamalıdır. Risk iştahı, erişim talebi durumu ve finansal zarar/kazanç göz önünde bulundurularak iyi planlanmalı ve uygulanmalıdır. Tüm bu güvenlik önlemlerini ve kurallarını taviz vermeden uygulayınca kontrollü ve güvenli bir şekilde uzaktan bağlantı erişimi sağlamış olursunuz. Endüstriyel kontrol sistemlerinde uzaktan erişimde sadece tek yönlü bir haberleşme ve izleme gereksiniminiz varsa replikasyon ve veri diyodu vb. çözümler kullanabilirsiniz.