2018 yılı, Avrupa’da ve tüm Dünya’da, veri gizliliği ve kişisel bilgilerin korunması için bir dönüm noktası oldu. Bu yazımda, kuruluş içindeki kişisel verilerin işlenmesine odaklanacağım, böylece ifşa edilme riskini en aza nasıl indirebildiğimizi birlikte irdeleyeceğiz. Takma adlandırma, anonimleştirme ve şifreleme gibi alanlardaki tecrübelerimi ve kişisel verilerin tanımlanma yöntemlerini sizlerle paylaşacağım.

Şirketler genellikle kişisel verilerin bulunduğu, yani müşterilerin e-postalarını, adlarını, adreslerini, banka hesaplarını ve hatta kredi kartı bilgilerini içeren bir production IT (Üretim BT) sistemlerini çalıştırır. Aynı şekilde, veritabanları çalışanlar, tedarikçiler ve ortaklar hakkında da benzer bilgiler içerebilir. Hassas veriler bu sistemlerden sızabilir, ancak BT sistemine erişimi kısıtlamak iyi ve yaygın bir uygulamadır ve ilgili üretim veritabanlarına yetkisiz erişim sağlamak zordur. Bununla birlikte, destek sistemleri ve uygulamaları genellikle bu üretim sistemlerine bağlanır, böylece kişisel veriler de dahil olmak üzere üretim veritabanlarından veri aktarabilirler. Tipik olarak, bu destek sistemlerinin kesin kuralları yoktur ve hassas kişisel veriler genellikle ortak bir dizüstü bilgisayar disk sürücüsü gibi güvenli olmayan depolama sistemlerinde bulunabilir. Buradan, veri sızması çok kolaydır ve kuruluşlar bu veriler üzerindeki kontrolünü kaybeder. Yaygın bir örnek, üretim verilerinin pazarlama departmanına veya hatta harici bir ajansa ihracatı olarak verilebilir. Ve bu, kuruluşunuzun hassas verileri nasıl sızdırabileceği konusunda örnek verilebilecek bir çok yolundan bir tanesidir.

Sahip olmadığınız veriler sızıntı yapamaz

Temel ilke, gerçekten ihtiyaç duyulan kişisel verileri toplamamız, işlememiz ve saklamamız gerektiğidir. Kuruluş daha sonra kişisel veri envanterini doldurmalı, hassas kişisel bilgiler içeren veri alanlarını tanımlamalı ve bu bilgileri toplama ve saklama nedenlerini araştırmalıdır. Veri ihlali riski katma değerden büyükse, bu bilgilerin toplanmasını ve depolanmasını durdurmak en uygun yoldur. Buna örnek bir bülten kampanyası için posta listesi verilebilir. Böyle bir liste, organizasyon için katma değerine kıyasla yüksek bir risk teşkil edebilir. Ayrıca, kişisel veri envanteri sürecinde, orijinal veri toplama amacının artık geçerli olmadığını ancak verilerin hala toplanmakta olduğunu görebilirsiniz. Bu, elbette, tamamen gereksiz bir risktir ve gecikmeden ortadan kaldırılması gerekir.

Kişinin Tanımlanmasının Mümkün Olmayacağı Şekilde Ayarlamak

Ticari nedenlerden dolayı toplamamız, işlememiz veya saklamamız gereken kişisel bilgiler söz konusu olduğunda, erişim yalnızca gerekli BT sistemleri ve personeli ile sınırlandırılmalıdır. Bu yaklaşım otomatikleştirilmeli ve izlenmelidir. Ayrıca, verilere erişilen tüm zamanların kayıtlarını saklayan bir denetim günlüğü oluşturulmalıdır. Bu önlemler gizli kişisel verilerin korunmasının organizasyon için ciddi bir endişe kaynağı olduğunu ve hafife alınmadığını göstermeye hizmet eder. Bu yaklaşım aynı zamanda olası bir iç saldırıya karşı etkili önleyici eylemdir. Bu tür önlemler aynı zamanda bir veri sızıntısı meydana gelirse ve kuruluşun soruşturmasında kanıtlara ihtiyacı olursa faydalı olacaktır.

Kişisel verilerin “De-Identification” yöntemleri

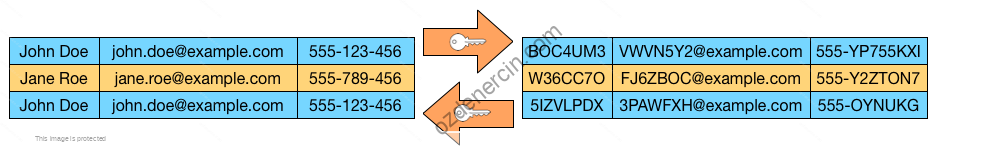

Bu yöntem, bireysel veri alanları, bölümleri ve grupları için geçerlidir. Bu yöntemi aşağıdaki şekilde gösterdiğimiz gibi özetleyebiliriz.1

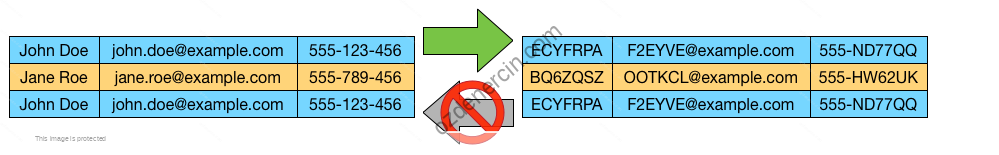

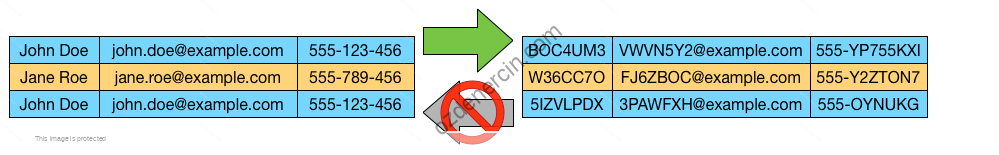

Takma Ad Verme Yöntemi (Pseudonymization)

GDPR, kişisel verilerin işlenmesini, böylece verilerin artık ek bir bilgi kullanılmadan belirli bir veri konusuna atfedilemeyecek şekilde işlenmesi olarak tanımlanmaktadır. Tanımlanan verileri “ek bilgilerden” ayrı tutularak GDPR, veri işleyicilerinin veri konularının haklarını ihlal etme korkusu olmadan kişisel verileri daha liberal bir şekilde kullanmalarına izin vermektedir. Bunun nedeni, verilerin yalnızca her iki öğe bir arada tutulduğunda tanımlanabilmesidir. GDPR’a göre, Takma isim ile adlandırma kişisel verilerin orijinal toplama amaçlarının ötesinde işlenmesini kolaylaştırabilir.2

Takma isim ile adlandırma, hassas bir veri alanını sahte bir dizgeye çevirir. Elde edilen dize her zaman aynı giriş için aynıdır, böylece analitik korelasyonlar hala mümkündür. Bu işleme alternatif olarak “veri tokenizasyon” adı verilir.

Takma isim ile adlandırma, dijital bir gizli anahtarla yapılandırılabilir, böylece yalnızca bu gizli anahtara erişenler girişleri aynı çıktıya atarlar. Bu, gizli anahtarı olmayan bir dış saldırganın, ilk korunmasız e-postayı bildiği halde e-postanın sahte biçimini tahmin edemediği anlamına gelir. Ayrıca, veri gizliliğinin korunmasını daha da artırmak için bu gizli değeri periyodik olarak değiştirebilirsiniz.

Veri Anonimleştirme Yöntemi (Anonymization)

Anonimleştirme, bir bireyin tanımlanmasına yol açabilecek bilgilerin, silinen bilgilere dayanarak veya başka bilgilerle birleştirilerek geri dönüşümsüz olarak kaldırılmasıdır. Bu tanım, anonim hale getirilmiş verinin, tanımlanabilir herhangi bir bilgiden çıkarılması gerektiğini vurgulayarak, anonimleştirmeden sorumlu olan taraf tarafından bile, gizli bir kişiyle ilgili içgörü kazanılmasını imkansız kılar. Doğru yapıldığında, anonimleştirme yöntemi kişisel verilerin işlenmesini ve depolanmasını GDPR kapsamı dışına çıkarır.3

Baskılama / Maskeleme (Suppression) Yöntemi

Baskılama veya veri maskeleme aşırı bir anonimleştirme şeklidir. Bilgileri önceden tanımlanmış sabit metinlerle değiştirir. Veri maskelemenin uygulanması çok kolaydır ve hassas verilerin kaldırılmasında çok etkilidir. Diğer yandan, maskeleme işleminde verilerin herhangi bir istatistiki veya analitik değeri kaybedilir.4

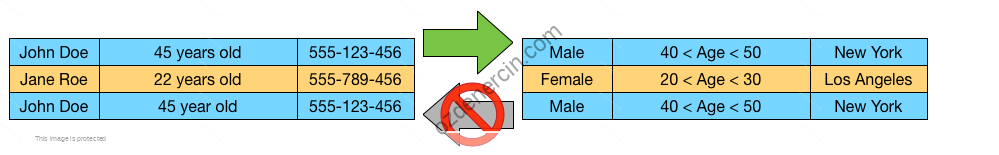

Genelleme (Generalization) Yöntemi

Bu yöntemde, alanların bireysel değerleri daha geniş bir kategoriyle değiştirilir. Örneğin, Yaş alanının 19 değeri ‘≤ 20′, ’23’ değeri ’20 <Yaş ≤ 30 ‘ şeklinde değiştirilebilir. Bu, hassas verilerin yapamayacağı şekilde kalıcı olarak değiştirilmesidir. Aynı zamanda geri dönüşü olmayan bir işlemdir, yani verilerin orijinal tanımlanabilir biçimine geri döndürülemez. Genelleştirilmiş veriler GDPR kısıtlamalarına tabi değildir.5

Genelleme ve baskılamayı birleştirerek, k-anonimlik denilen bir şekilde arşivlenebilir. Kişiye özel veriler verildiğinde, verinin pratikte yararlı kalmasına rağmen, verinin konusu olan bireylerin yeniden tanımlanamayacağına dair bilimsel olarak verinin korunmasında garanti sağlar.

Şifreleme Yöntemi (Encryption)

Şifreleme verileri başka bir forma dönüştürür, böylece yalnızca gizli bir anahtara (resmi olarak “şifre çözme anahtarı denir) erişimi olan insanlar veya bir sistem okuyabilir. GDPR’ın 32. maddesi uyarınca, kontrolörlerin veri güvenliğini korumak için riske dayalı tedbirler almaları gerekmektedir. Bu tür bir önlem, “verileri erişim yetkisi olmayan herhangi bir kişiye karşı anlaşılmaz kılan“ kişisel verilerin şifrelenmesi ”dir. Kuruluşlar, GDPR’ın veri güvenliği gereksinimlerini karşılamak için şifreleme kullanabilir.6

İki ana veri şifreleme şeması vardır: simetrik şifreleme şeması ve asimetrik şifreleme şeması. Sık sık, bu iki şema birlikte karıştırılır ve daha sonra “karma şifreleme şeması” olarak adlandırılır.

Günümüzün simetrik şifreleme şeması standardı AES’dir. Çok hızlıdır ve genellikle bir işlemci (CPU) tarafından hızlandırılmıştır. Bu nedenle, sistemin performansı üzerinde ihmal edilebilir bir etkisi vardır. Simetrik şifreleme, şifreleme tarafında gizli anahtarın mevcudiyetinde korunma bakımından zayıftır. Bir production sistemine erişimi olan herhangi bir kişi (sistem yöneticisi gibi) gizli anahtarı çalabilir ve verilerin şifresini çözebilir. Bazı donanım çözümleri mevcut olsa da, kırılması zor bir problemdir.

RSA , DSA veya ECC gibi asimetrik şifreleme düzenleri iki anahtar kullanır: genel ve özel. Veri şifreleme, genel anahtarı kullanır ve bir saldırgan bu genel anahtarı elde etse bile, korunan verilerin şifresini çözemez. Bununla birlikte, asimetrik şifreleme, simetrik şifrelemeden çok daha yavaştır ve bu nedenle, nadiren kendi başına veri şifrelemesi için kullanılır.

Homomorfik şifreleme yöntemi (Homomorphic encryption)

Homomorfik şifrelemenin amacı şifreli verilerin hesaplanmasına izin vermektir. Homomorfik şifreleme, şifrelenmiş verilerin hesaplanmasına olanak sağlayan, şifresi çözüldüğü zaman, orijinal veriler üzerinde yapılmış gibi işlemlerin sonucuyla eşleşen şifreli bir sonuç üreten bir şifreleme şeklidir. Bulut bilgi işlem platformları, orijinal verilere hiç erişmeden homomorfik olarak şifrelenmiş veriler üzerinde hesaplamalar yapabilir.7

Tamamen Homomorfik Şifreleme sistemi henüz geliştirilmemiştir çünkü homomorfik şifrelemenin pratik kullanımı bir takım zorluklara sahiptir. Kısıtlamalar temel olarak şifreli verilerde matematiksel işlevlerin nasıl desteklendiğine dayanmaktadır. Umarım bu yöntem zamanla geliştirilir ve daha verimli bir hale getirilir.

Kişisel bilgilerin tanımlanmasının pek çok yolu vardır. Erken başlamak ve doğru yöntemleri seçmek, dağıtımlarının kuruluşun etkinliğini etkilememesi için önemlidir.