Operasyonel Teknoloji (OT), idari operasyonların aksine endüstriyel operasyonları yönetmek için kullanılan bilgisayar sistemlerini ifade eder. OT’yi fiziksel cihazların nasıl çalıştığını izleyen ve kontrol eden bir donanım ve yazılım kategorisi olarak da tanımlayabiliriz.

Bilgi teknolojisi (IT), her türlü elektronik veriyi oluşturmak, işlemek, saklamak, güvence altına almak ve değiştirmek için bilgisayar, depolama, ağ ve diğer fiziksel aygıtların, altyapı ve işlemlerin kullanılması olarak tanımlayabiliriz.

IT ve OT’nin arasındaki temel fark, OT’nin fiziksel sürecin izlenmesi ve kontrolüne odaklanmasıdır. OT’in bazı fiziksel süreçleri desteklemeye odaklanışı, BT sistemlerinin işletilmeleri ve yönetilmeleri ve bunları desteklemek için kullanılan teknolojiler ile ilgili önemli farklılıklar ortaya çıkarmaktadır.

OT, genellikle daha zorlu bir güvenlik ortamı sağlayan ek yönetimsel, operasyonel ve teknolojik kısıtlamalara sahiptir. OT güvenliği, neredeyse sadece kullanılabilirlik ve güvenlik konusuna odaklandığından, OT ve IT için güvenlik fikri aynı değildir. IT ve OT arasındaki tarihsel farkların köklü olmasına rağmen, yeni teknolojiler IT ve OT alanlarının bir araya gelmesine neden olmaktadır. Bu sebeple, bu yazımda bu IT ve OT’deki farklılıklara değineceğiz ve daha sonra bu farklılıkların siber güvenlik ile ilgili etkilerini tanımlamaya çalışacağız.

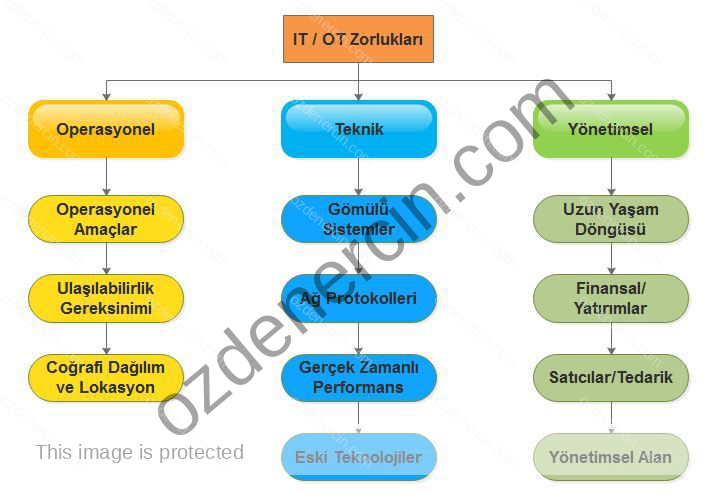

IT ve OT sistemleri arasındaki farklılıklar, operasyonel, teknik ve yönetsel alanlarda bulunmaktadır. Her alandaki farklılıklar, Endüstriyel Kontrol Sistemlerinin güvenlik duruşunda benzersiz zorluklar ve kısıtlamalar getirmektedir. Şimdi bu farklılıklara daha detaylı bir şekilde bakalım.

Ancak, Endüstriyel Kontrol Sistemleri kapsamında güvenlik, fiziksel bir işlemin güvenlik, çevresel faktörler, düzenleme, bağımlılık ve karlılığa da odaklanmalıdır. Ek olarak, Endüstriyel Kontrol Sistemleri fiziksel bir süreci izlediğinden, sistem gerçek zamanlı olarak çalışmalı ve genellikle çok yüksek kullanılabilirlik talepleri mevcut olmalıdır. Endüstriyel Kontrol Sistemleri operatörü ayrıca Endüstriyel Kontrol Sistemlerinin diğer sistemler ve altyapılar üzerindeki regülasyon gereksinimleri, çevresel etkileri ve bağımlılıklarıyla da ilgilenmelidir.

1.1. Operasyonel Amaçlar

Endüstriyel Kontrol Sistemi genellikle faaliyetleri sırasında dengelenmesi gereken birden fazla hedefe sahiptir. Temel Endüstriyel Kontrol Sistemi hedeflerinin örnekleri arasında şunları sıralayabiliriz: karlılık marjlarının korunması, güvenlik veya çevresel etkileri en aza indirgenmesi, hasarların ve fiziksel varlıklara olan aşınmaların azaltılması, Endüstriyel Kontrol Sistemi üzerindeki bağımlılıkların yönetilmesi. Siber güvenlik, bu hedeflerin çoğunu desteklemek için önemli bir özelliktir; fakat, genellikle ana operasyonel amaç değildir. Bu nedenle, kuruluş siber güvenliğin önemini diğer birçok operasyonel zorluklar açısından dengelemelidir.

1.1.1. Güvenlik (Safety)

Endüstriyel Kontrol Sistemi arızası genellikle çalışanların güvenliğini olumsuz yönde etkileme yeteneğine sahiptir. Güvenlik endişeleri, kinetik kuvvetlerden (örneğin, patlamalar, çarpışmalar), elektrik çarpmasından, radyasyondan veya toksik kimyasal salımlarından kaynaklanabilir. Bu nedenle, güvenlik, Endüstriyel Kontrol Sistemi operatörleri için genellikle bir önceliktir. Endüstriyel Kontrol Sistemleri genellikle güvenlik parametrelerini izlemek için özel sistemlere sahiptir. Ayrıca, Endüstriyel Kontrol Sistemi içindeki prosedürlerin ve politikaların çoğu güvenlik odaklı bir ilkeye odaklanmıştır.

1.1.2. Çevresel Etkiler

Endüstriyel Kontrol Sistemi arızası, tehlikeli kimyasallar, radyasyon veya diğer materyallerin salınması nedeniyle çevreyi de olumsuz yönde etkileyebilir. Ekosistemin bitkiler, yaban hayatı, hava kalitesi ve su kaynakları dahil olmak üzere Endüstriyel Kontrol Sistemi tarafından zarar görebilecek birçok yönü vardır.

Endüstriyel Kontrol Sistemi arızasının çevreye nasıl zarar verebileceğine dair bir örnek, 2000 yılında Avustralya’daki Maroochy Shire kanalizasyon tesisinde meydana geldi. Kısa bir süre önce işine son verilen bir çalışan, tesisin kablosuz ağlarına uzaktan erişebildi ve kanalizasyonun yakındaki nehirlere dökülmesi için komut verdi. Bunun sonucunda yerel su kanallarına yüz binlerce galon kanalizasyon ile kirlenmesine sebep oldu.

1.1.3. Bağımlılıklar

Çoğu zaman, farklı sistemlerin fiziksel bileşenleri, Ulusal Kritik Altyapılarının birbiryle olan bağımlılıklarını içerir. Bu nedenle, Endüstriyel Kontrol Sistemlerin’deki bir başarısızlık ya doğrudan ya da dolaylı olarak birbirine bağlı alt yapıları etkileyebilir.

1.1.4. Fiziksel Altyapı

Endüstriyel Kontrol Sistemi arızaları, Endüstriyel Kontrol Sisteminin pahalı fiziksel sistem bileşenlerine (örneğin, kazanlar, motorlar, transformatörler, depolama tankları, jeneratörler, boru hatları) zarar verme potansiyeline de sahiptir. Bu öğeler aşırı yüksek sermaye maliyetlerine sahiptir ve kolayca tamir edilemez veya değiştirilemez. Bu da genellikle uzun bir sistem kesintisi ve Endüstriyel Kontrol Sistemi için önemli maliyetler gerektirir.

Endüstriyel Kontrol Sistemine karşı bir siber saldırının sisteme fiziksel zarar vermesi durumunda yaşanan bir çok örnek mevcuttur. Idaho Ulusal Laboratuvarı (INL) tarafından gerçekleştirilen aşamalı bir saldırı, elektrik şebekesine yapılan bir saldırının, jeneratörlere fiziksel olarak nasıl zarar verebileceğini göstermiştir. Bu saldırı da, bir koruma rölesi saldırıya uğradı ve jeneratörü şebekeye bağlayan bir devre kesiciyi açmak için kullanıldı. Jeneratör şebekeyle senkronize olmadığında kesiciyi sürekli olarak kapatmak istedi ve jeneratörü imha etti. Ek olarak, Stuxnet zararlı yazılımı, fiziksel altyapının siber saldırı ile yok edildiği başka bir örneği göstermektedir.

1.2. Yüksek Derece’de Ulaşılabilirlik Gereksinimi

Endüstriyel Kontrol Sistemleri sıklıkla siber güvenlik korumalarının uygulanması konusunda birçok kısıtlama sunan çok yüksek kullanılabilirlikle çalışmalıdır. Yüksek kullanılabilirlik gereksinimleri olan Endüstriyel Kontrol Sistem örnekleri arasında elektrik güç şebekesi, su/doğal gaz sistemleri ve üretim sistemleri bulunmaktadır. Bu sistemlerin genellikle çalışma süreleri % 99,99, % 99,999 oranında olması gerekir; bu da, bir yıl boyunca yalnızca 5 ila 50 dakikaya kadar çalışmaması anlamına gelir. Bu arıza süresinin, sistemler için birçok sistem bakım fonksiyonu ile birlikte öngörülemeyen kesintileri de içerecek şekilde programlanması gerekir. Sıklıkla, tüm sistem bakımı yıllık olarak veya altı ayda bir planlanan bir kesinti döneminde gerçekleştirilmelidir.

1.3 Coğrafi Dağılım ve Lokasyon

Endüstriyel Kontrol Sistemleri genellikle coğrafi olarak dağıtılmış konumlarda çalışmaktadır. Örneğin, elektrik güç şebekeleri, petrol/doğal gaz boru hatları ve ulaşım sistemleri yüzlerce hatta binlerce kilometreye yayılabilir. Barajlar ve atık su tesisleri gibi diğer sistemler kara ve su kütleleri arasında faaliyet gösterebilir.

Bu coğrafi dağınıklık, fiziksel sistem korumalarını uygulayarak, sistemi fiziksel olarak kurcalanmasına karşı savunmasız bırakan sorunlar yaratır. Saldırgan uzak noktadaki cihazı kurcalayabilirse, bu cihazın kontrolünü manipüle edebilir, cihazdan kaynaklanan ölçüm verilerini bozabilir veya sistem verilerine erişebilir. Saldırgan fiziksel sistem erişimi kazanabiliyorsa, genellikle şifreler ve şifreleme anahtarları da dahil olmak üzere diğer sistem kaynaklarına erişmek ve Endüstriyel Kontrol Sistemleri içindeki diğer sistemlere daha fazla erişim sağlamak için önemli veriler elde edebilir.

Bunlara ek olarak, dağıtık sistemlerde, sistem yönetimi zordur; çünkü operatörler ve mühendisler her zaman sisteme fiziksel olarak erişemezler. Bu işlevleri merkezi bir konumdan gerçekleştirmek için uzaktan yönetim arayüzleri uygulamak zorundadır kalırlar. Ancak, saldırganlar sistem erişimini kazanmak için bu uzaktan yönetim arayüzlerini kullanabilirler.

2.1. Güvenlik Mekanizmaları için Sınırlı Destek

OT sistemleri genellikle Endüstriyel Kontrol Sistemlerini korumak için gerekli teknik güvenlik mekanizmalarından yoksundur. Kapsamlı bir Endüstriyel Kontrol Sistemleri güvenlik stratejisinin tasarlanması, her sistemin teknik yeteneklerinin güçlü bir şekilde anlaşılmasını gerektirir. NIST 800-82, birçok OT sisteminde desteklenen güvenlik özelliklerinin eksikliği nedeniyle bu kontrolleri uygularken karşılaşılan zorlukların birçoğu ile birlikte, Endüstriyel Kontrol Sistemlerini korumak için gerekli teknik güvenlik kontrollerini gözden geçirmektedir (NIST 2015).

2.2. Gömülü Sistemler

Endüstriyel Kontrol Sistemi ortamları, sınırlı işlem gücü, depolama ve bant genişliği gibi kaynak kısıtlamaları olan gömülü sistemlere büyük ölçüde bağımlıdır. Bu kaynak kısıtlamaları genellikle önemli güvenlik özelliklerini uygulama becerisini doğrudan etkiler. Sınırlı belleğe ve işlem gücüne sahip sistemler, genellikle sistemlerde depolama ve bellekte kullanılan hesaplama pahalı algoritmalara bağlı olduğundan, izinsiz giriş tespiti veya anti-virüs yazılımı gibi belirli güvenlik mekanizmalarını destekleyemez. Ayrıca, gerçek zamanlı sistem işlemlerinin gerçekleştirilmesi, sistem işlemlerinin zamanlamasını zorlaştırır ve güvenlikle ilgili görevleri zamanlamak için çok az zaman bırakır. Güvenlik mekanizmalarının birçoğunu desteklemek için gereken ek hesaplama ve iletişim, güç tüketimini de arttırır, böylece batarya gücüne bağlı olarak cihazların ömrünü doğrudan azaltır.

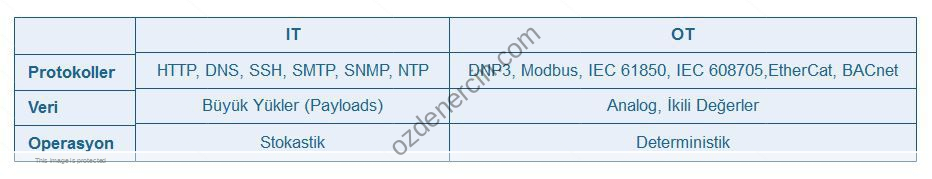

2.3. Ağ Protokolleri

Endüstriyel Kontrol Sistemi, özellikle IT gereksinimlerini desteklemek için özel olarak tasarlanmış, geleneksel IT’de yaygın olarak kullanılanlar da dahil olmak üzere çok geniş bir ağ protokolü setine sahiptir. Aşağıdaki tablo ile OT ve IT’ye özgü bazı protokolleri ve iki alan arasındaki bazı farkları özetleyebiliriz.

2.4. Gerçek Zamanlı Performans

Bazı fiziksel süreçleri yönetmek için Endüstriyel Kontrol Sistemleri genellikle gerçek zamanlı olarak çalışmalıdır. Bu, hem denetleyicilerin tasarımı hem de sistem iletişimleri üzerinde güçlü bir etkiye sahiptir. İletişim gecikmesi ve eko titreşimi (Jitter), sistemin gerçek zamanlı olarak çalışmasını sağlamak için son derece önemli özellikler haline gelir.

İletişim gecikmesi, bir iletinin yönlendirici sıralarındaki gecikmeler ve fiziksel ağ üzerindeki sinyal yayılma süresi de dahil olmak üzere ağ üzerinden geçmesi için gereken süredir. Gecikme varyansı olan Jitter de sınırlandırılmalıdır. Bu kısıtlamalar, hesaplamaların pahalı kriptografik işlemlerine dayanan mesajların şifrelenmesi ve kimlik doğrulaması gibi birçok güvenlik mekanizmasını uygulanmasında zorluklar yaratmaktadır.

2.5. Eski ve Ezoterik Teknolojiler

Kullanılan teknolojilerin, platformların ve cihazların çoğu genel Endüstriyel Kontrol Sistemine veya belirli Endüstriyel Kontrol Sistemi alanlarına özgü olabilir. Her iki olay da güçlü bir güvenlik uygulaması yapmaya çalışırken zorluklar oluşmaktadır. Eskiyen sistemler geleneksel olarak birçok modern tehdide karşı korunmak için yeterli güvenlik mekanizmasına sahip değildir. Örneğin, eski ağ protokolleri genellikle güvenilir olmayan ağlar üzerinden gönderilen mesajların şifreleme ve kimlik doğrulama için destek yoksundur. Yazılım tarafında, bu sistemler genellikle kullanıcı kimlik doğrulaması, erişim kontrolü ve denetim yeteneklerinden yoksundur. Ek olarak, cihazlar genellikle güvenlik açıkları veya arka kapıları olmadıklarını doğrulamak için tasarımlarında sıkı güvenlik testlerine tabi tutulmamışlardır. Bu eski sistemlerin korunması, Endüstriyel Kontrol Sistemin eski aygıtlarını çevreleyen ve gerekli güvenlik işlevlerini uygulayabilen VPN’ler ve güvenlik duvarları gibi ek teknolojileri kullanmasını gerektirir.

Endüstriyel Kontrol Sistemleri teknolojilerinin eski olmasına ek olarak, birçok teknoloji de ezoteriktir, çünkü bunlar genellikle Endüstriyel Kontrol Sistemlerinin dışında yaygın olarak kullanılmamaktadır. Genel olarak teknolojilerin güvenlik duruşu iyi anlaşılmamıştır. Ayrıca, sistemi yönetmek ve gerekli güvenlik değerlendirmelerini gerçekleştirmek için yetenekli profesyonelleri bulmakta zorluklar yaratmaktadır.

3.1. Uzun Yaşam Döngüsü

Endüstriyel Kontrol Sistemi, genellikle çeşitli sistemleri temin etmek, dağıtmak ve entegre etmek için daha büyük maliyetlere sahiptir. Sistem, bu yatırımın maliyetini karşılayabilmek için uzun bir süre için üretimde kalmalıdır. Örneğin, güç sistemindeki rölelerin tipik olarak 20 yılı aşkın bir süredir çalışması beklenmektedir, bu geleneksel IT ortamlarındaki sistem yaşam döngüsü tipik olarak 3-5 yıldır.

Bu uzun yaşam döngüsü, özellikle (i) siber tehditleri ve (ii) desteklenmeyen sistemlere bağımlılıkları geliştirmek gibi birçok siber güvenlik sorununu ortaya çıkarmaktadır. Geleneksel IT ortamlarındaki kısa yaşam döngüleri, onları gelişen siber tehditleri ele almak için daha manevra yapabilir. Endüstriyel Kontrol sistemleri uzun ömürlü olduğundan, çoğu zaman birçok yeni tehdide hitap etmekte zorluk çekerler. Örneğin, bir çok yaygın kriptografik mekanizma (ör., DES, MD5) artık yeterli güvenlik sağlamazken, yaygın olarak kullanılan birçok şifreleme protokolü (ör. SSLv2) artık güvenli değildir. Ayrıca, Windows XP’nin çoğu sürümü 8 Nisan 2014’te sona erdi ve bu da Microsoft’un bu sistemde bulunan güvenlik açıkları için düzeltme eki içermediği anlamına geliyor. Bu platformların çoğu Endüstriyel Kontrol Sistemi ortamlarında yaygın olarak kullanılsa da, yeni güvenlik açıklarından gelen yamaları almayacaklardır.

3.2. Finansal Yatırımlar

Endüstriyel Kontrol sistemlerinin gelir yapısı genellikle, kamu hizmetleri gibi, siber güvenlik için bütçeleri üzerinde sınırlı kontrol sahibi olan sabit hizmet oranlarına dayanmaktadır. Örneğin, Amerika Birleşik Devletleri’ndeki kamu hizmetleri genellikle bir kamu hizmetleri komisyonu (PUC) tarafından yönetilmektedir. PUC, yardımcı programların müşterilere makul bir hizmet oranı sunmasını sağlayarak, şirketin gelirinin işletme maliyetlerine ve sermaye yatırımlarına bağlı olmasını sağlar. Çoğu zaman, programın siber güvenlik yatırımları (ör. Teknoloji, çalışanlar ve süreçler) doğrudan PUC tarafından onaylanmalıdır, bu nedenle hizmet, siber güvenlik yatırımı için bütçelerini doğrudan kontrol etmemektedir.

Kamu hizmetlerinin siber saldırıdan korunma maliyeti, doğrudan işletim maliyetlerini artırır, maalesef çoğu zaman hizmet bedeli bu maliyet artışını içerecek şekilde ayarlanmamıştır. Birçok durumda PUC, siber saldırı riskini yeterli düzeyde değerlendirmek için yeterli faydaya sahip değildir ve bu durum, hizmetlerin yeterli fon toplamasını engeller. Bu, kritik siber güvenlik yatırımı ihtiyaçlarının ne zaman tanımlandığı ve fayda maliyetinin yatırım maliyetini artırabileceği zaman arasında bir boşluk yaratmaktadır.

3.3. Satıcılar ve Tedarikçiler

Endüstriyel Kontrol sistemlerinde, IT ortamlarından farklı ürün satıcıları ve sistem satın alma süreçleri vardır. Bu, sistemin yaşam döngüsü boyunca güvenlik yönetiminde geniş kapsamlı etkileri olabilir. Örneğin, çoğu IT sağlayıcısının, güvenlik açığı açıklamasının nasıl ele alınacağını ve yamalar yayımlandığında nasıl tanımlandığını belirten iyi tanımlanmış politikaları vardır.

Ek olarak, birçok IT platformu yamaları yönetmeye ve takmaya yardımcı olacak araçlar geliştirir (ör. Microsoft Windows Server Update Services). Endüstriyel Kontrol sistemi satıcıları genellikle benzer prosedürlere sahip değildir. Bildirilen güvenlik açıkları çoğu zaman gönderilmez; ve bir yamanın mevcut olması durumunda, sistem kullanılabilirliğini etkileyeceğinden endişe duyulduğu için sık sık uygulanamaz. Sistem güncellemeleri genellikle iş güvenilirliğini benzersiz yapılandırılmasına ve diğer OT yazılım platformlarını doğrulamak için ek testlere tabi tutulmalıdır. Ayrıca, Endüstriyel Kontrol sistemi, üretim sistemlerine geçmeden önce yamaların doğrulanabileceği bir test ağına / ortamına sahip olmayabilir.

Genellikle Endüstriyel Kontrol sistemi, sistemleri dağıtmak ve yapılandırmak için üçüncü taraf bir şirket veya entegratörle sözleşme yapar. Endüstriyel Kontrol sistem operatörünün, iletişimi ve kontrolü sağlamak için kullanılan yapılandırma ve teknolojiler hakkında derin teknik bilgiye sahip olamayacağı anlamına gelir. Sistem yaşam döngüsü boyunca çok sayıda güvenlik sorunu sunar. İlk olarak, sistem teknolojileri ve yapılandırmaları hakkında güçlü bir anlayışa sahip olmayan Endüstriyel Kontrol sistem operatörü, sistemlerini saldırı veya saldırılara karşı etkin bir şekilde izleyemez. İkincisi, Endüstriyel Kontrol sistemi, entegratörler doğrudan müdahalede bulunmadıkça, beklenmedik durum planlama ve kurtarma faaliyetlerini yürütme konusunda sınırlı bir kabiliyete sahip olabilir. Ayrıca, Endüstriyel Kontrol sistemi, güvenlik yamaları ya da bu sistemlerdeki güncellemeler gibi gelecekteki sistem değişikliklerini gerçekleştirmek için sınırlı bir yeteneğe sahip olabilir. Çoğunlukla Endüstriyel Kontrol sistemi, sistemin hem güvenlik açığı süresini artırabilecek yamaların hem test edilmesi hem de yüklenmesi için entegratöre bağlıdır.

3.4. Yönetimsel

Önceden tanımlanan Endüstriyel Kontrol sistemi operasyonel zorluklarına ek olarak, bu sistemler yönetim ve idaresinde kültürel zorluklarla da karşı karşıyadır. Endüstriyel Kontrol sistemi genel olarak iki farklı alana odaklanan benzersiz personel yerine, hem IT hem de OT teknolojileri aynı anda yöneten personellere eğilim içerisindedir. Bu, Endüstriyel Kontrol sistemlerinde farklı sistemler ve yazılımlar üzerinde dağıtılan yöneticilik sorumluluğu bulunanlar arasında çatışma yaratabilir.

Bir yaklaşım, her alanın kendi uzmanlıklarına giren sistemleri yönetmesidir. IT personeli, IT ortamlarında (ör. Microsoft, Cisco, HTTP, IP ağları) yaygın olarak kullanılan teknolojiler / satıcılar konusunda uzmanlığa sahiptir ve bu nedenle bunları yönetmelidir; OT insanlar geleneksel OT teknolojilerinden ve satıcılardan (örneğin Siemens, GE, DNP3, RS-232) cihazları yönetmelidir. Bununla birlikte, OT bileşenleri genellikle bazı meta IT teknolojilerini de içereceğinden, IT personeli, yanlış yapılandırmayı gerçekleştirerek veya potansiyel olarak sorunlu bir yama ekleyerek Endüstriyel Kontrol sisteminin çalışmasını olumsuz yönde etkileyebilir.

Tam tersi yaklaşım, IT personeli sadece operasyonel Endüstriyel Kontrol sistemi verilerini saklamayan veya yönetmeyen ofis otomasyon sistemini ve sunucularını desteklemek için çalışırken, OT personeli tüm SCADA ve kontrol sistemlerini yönetmesidir. Bu yaklaşım, Endüstriyel Kontrol sistemi operasyonlarının daha iyi desteklenmesini sağlamalı, ancak OT personelinin IT teknolojilerine ilişkin derinlemesine bilgiye sahip olamayacağı için, sistemin güvenlik açığını da artırabilir. Ek olarak, bir sistemin OT veya IT olarak kategorileştirilmesiyle ilgili olarak düştüğü belirsiz sınırlar (gri ve açıkta kalan noktalar) olabilir.