Bugün sizlere 2016 yılında İngiltereli Munro’nun Mitsubishi Outlander SUV Plugin Hibrit Elektrikli Aracı nasıl hacklediğinin ve hangi yolları izleyerek bunu başardığının hikayesini paylaşacağım.

Munro’nun ilk olarak, mobil uygulama üzerinden kontrol edilebilen araçlar ilgisini çekti ve zafiyet testlerini gerçekleştirebilmek için işe bu arabayı satın alarak başladı. Sonrasında üzerinde testler yaptıkça zafiyetlerini buldu ve Mitsubishi firması ile bu zafiyetleri paylaştı. Mitsubishi ile bulduğu zafiyetleri paylaşmasına rağmen ilk girişimleri ilgisizlikle karşılandı. Genelde bu tür durumlarla sık karşılaşırsınız, sizi ciddiye almazlar. Sık sık olduğu gibi, satıcı firma hiçbir ilgi göstermez ve kamuoyuna bu zafiyeti açıklama etik olmayacağı düşüncesiyle bir ikilem içine düşersiniz. Mitsubishi firmasının dikkatini çekmeyi İngiliz BBC’yi araya koyarak başardılar. Bu durumdan sonra Mitsubishi çok daha duyarlı bir hale geldi 🙂

Atak Yüzeyi Keşfi

Gerçekten sıradışı olan şey, mobil uygulama aracılığıyla arabaya bağlanma yöntemiydi. Arabayı yerini bulmak, farları yakmak, uzaktan kilitlemek vb. tüm özellikleri uygulama aracılığıyla gerçekleştirebiliyorsunuz. Bir çok uzaktan kumanda uygulamasının bir web servis aracılığıyla çalıştığını mobil yazılımı geliştiren arkadaşlar çok iyi bilmektedir. Bu web servis, araba üreticisi veya servis sağlayıcısı tarafındaki sunucularda bulunmaktadır. Bu web servis üzerinden, araçtaki GSM modülü vasıtasıyla araca bağlanmayı sağlıyor. Sonuç olarak, araç neredeyse her yerden mobil iletişim hattı üzerinden iletişim kurabilir hale geliyor.

Outlander PHEV’de bir GSM modülü yerine, araçta bir Wi-Fi erişim noktası bulunmaktadır, diğer atak yüzeylerinden farklı ama malesef yeteri kadar iyi değil. Araba fonksiyonlarına bağlanmak için, herhangi bir Wi-Fi ağı bağlantısını kesmek ve açık bir şekilde araç AP’sine bağlanmak zorundasınız. Buradan da arabanın çeşitli fonksiyonları üzerinde kontrol sağlayabiliyorsunuz.

Bu, kullanıcı için büyük bir dezavantaj çünkü Wi-Fi kapsama alanındayken yalnızca araçla iletişim kurabiliyorsunuz. Mitsubishi için bir GSM/web servisi/mobil uygulama tabanlı çözümlerden çok daha ucuz olduğu için bu şekilde tasarlandığını düşünüyorum. Bu şekilde GSM sözleşme ücreti, barındırma ücreti ve minimum geliştirme maliyetlerini ortadan kaldırıyorlar. Maalesef, böyle olmasına rağmen, Munro sistemde yeteri kadar güvenlik önlemi alınmadığını gördüğü için zafiyetleri teker teker tespit etmeye başlıyor.

Hangi Zafiyetler Bulundu ?

Bilgi Toplama Aşaması

Wi-Fi ön paylaşımlı anahtarı (PSK), kullanım kılavuzunda yazılmış ve bu anahtara hızlıca ulaşabiliyorsunuz. Anahtar biçim çok basit ve çok kısa olarak tasarlanmış. Bu anahtar normal şartlarda 4 günden daha az bir sürede 4 x GPU kırma teçhizatı ile kırılabiliniyor. Bulutta barındırılan bir hizmet ile veya daha fazla GPU ile daha hızlı elde edilebilir. El sıkışma (handshaking) için verileri yakalamak daha zordu, çünkü mobil cihaz aynı anda araca bağlı olması gerekiyordu. Araç sahibinin evinin garajı yakınında park etmesi ve evinin içerisinde mobil cihazınında bulunması muhtemel bir durum. Araç sahibi içerisinde uygulama bulunan cep telefonunu evdeki Wi-Fi modemine bağlayacağı için bu durumda el sıkışmalarını (handshaking) ele geçirerek aynı noktada araca bağlanma şansı yüksekti.

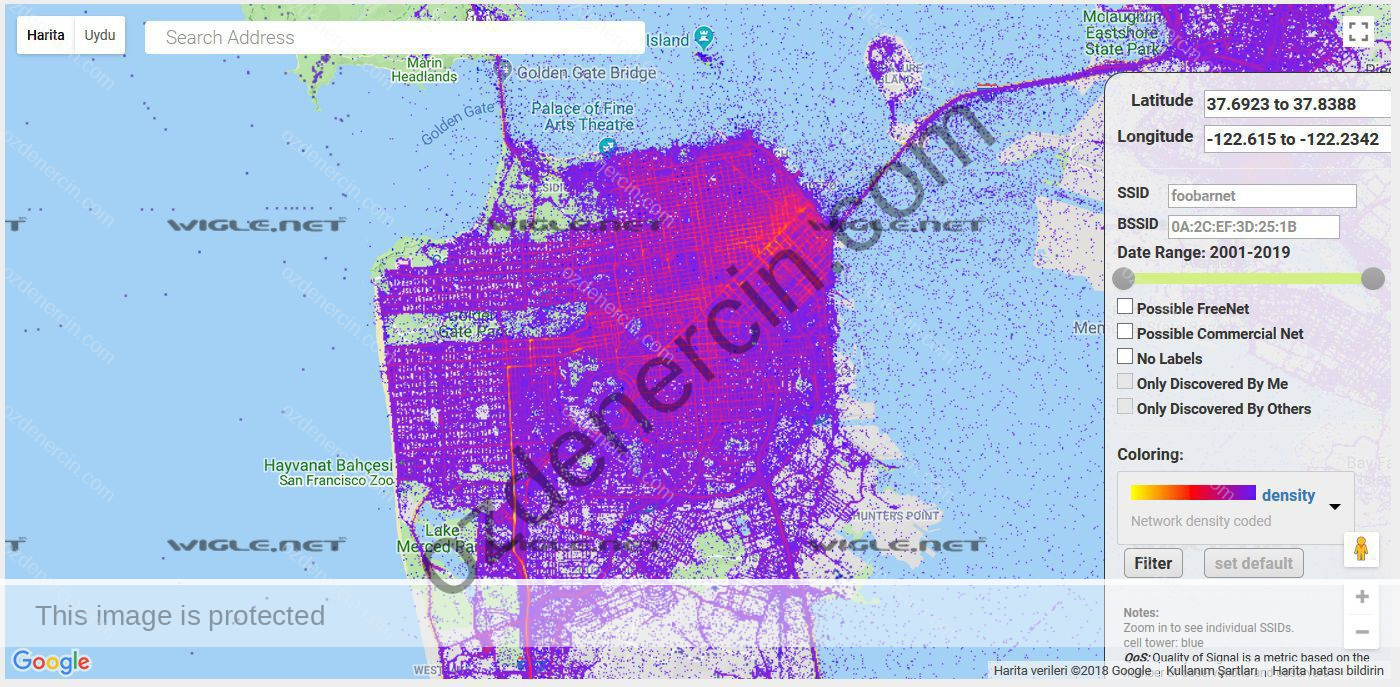

Erişim noktasının SSID’si gerçekten çok basit bir şekilde yapılandırılmış olması ikinci bir zafiyetti. SSID yapısı şu şekildeydi: [REMOTExxyyyyy] Burada ‘x’ sayılar ve ‘y’ küçük harflerdir. Bu SSID bilgisi ile “wigle.net” ‘te arama yaparak, Outlander PHEV’leri kolayca konumlarını bulabileceğiniz anlamına geliyor. Bu bilgi ile İngiltere’de Outlander PHEV’leri kolayca takip edebilirsiniz ve nerelerde park edildiği bilgisine ulaşabilirsiniz.

Bir hırsız ya da bilgisayar korsanı bu şekilde ilgilerini çeken herhangi bir aracı kolayca bulabiliyor. Çözüm olarak burada PSK’yi değil de SSID’yi anahtarını değiştirmek mümkündür. Ayrıca AP’yi devre dışı bırakmakta mümkündür.

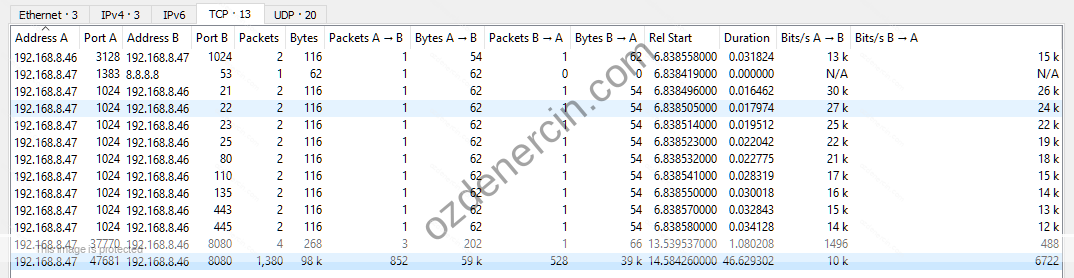

Yani SSID’yi biliyoruz ve PSK’ya sahibiz. Sırada ne var? Sırada Alt ağın araştırılması aşaması var. 192.168.8.46:8080 adresinde bir hizmet bulunuyor. IP adresine baktıklarında tüm araçlarda statik ve aynı olduğunu tespit ettiler. Bu adrese bağlanarak, aşağıdaki bilgilere ulaştılar:

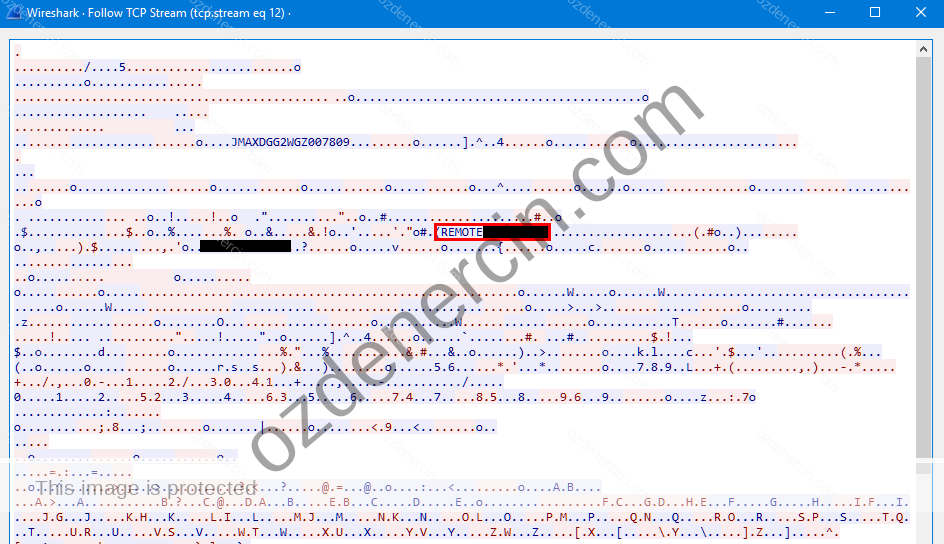

Sonra ortadaki adam saldırısı (MitM) başlattıldı ve Wi-Fi bağlantısını sniff edildi. Bingo !!!

Hackleme Aşaması

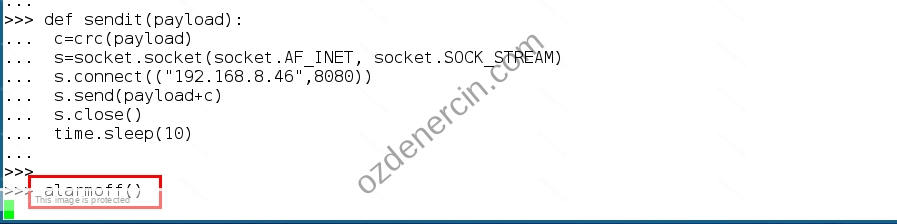

Öncelikle, mobil uygulamadan çeşitli mesajları tekrar ettiler. Mesajlaşma için kullanılan ikili protokolü belirledikten sonra ışıkları açıp kapatabilmeyi başardılar. Ardından, elektrikli araç şarj etme programı ile uğraştılar, böylece aracı puant zamanında (Elektriğin en çok tüketildiği zaman aralığı) elektrikten şarj etmeye zorlamayı başardılar. Ayrıca, klimayı veya ısıtmayı açıp, kapatarak aküyü boşaltabileceklerini keşfettiler. Son olarak, hırsızlık alarmını devre dışı bıraktılar. Sistem ele geçirilince herşey ne kadar kolay ilerliyor, Evet cidden bu noktaya gelmek için bir pencere kırmak zorunda kalmadan araç alarmını devre dışı bırakabildiler.

Bir kez içeri girmeyi başarabildiğiniz de, daha birçok saldırı için potansiyel var. Kapı diyagnostik portuna, kapı kilidi açıldıktan sonra erişilebilir. BMW araçlarının, OBD portunun araç için yeni anahtarları kodlamak için kullanılabileceğini hatırlayabilirsiniz. Ayrıca, Wi-Fi modülüne ve Denetleyici Alanı Ağı (CAN) arasındaki bağlantılara da erişilebilinir. Wi-Fi modülünden bilgi eğlence sistemine kesinlikle erişim vardır. Bu saatten sonra yapabileceklerinizin sınırı yoktur, tamamen yaratıcılığınıza ve hayal gücünüze kalmıştır.

Zafiyeti Düzeltmek için Neler Yapıldı ?

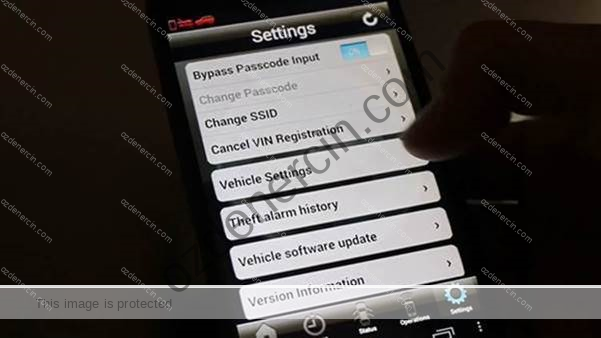

Kısa vadede düzeltme için araç erişim noktasına bağlı olan tüm mobil cihazların kaldırılması gerekiyor. Öncelikle, bu araç sahipleri arabalarının yanına giderek ve cep telefonlarını araba erişim noktasına bağlayacak. Ardından, uygulamayı kullanarak ‘Ayarlar’ bölümüne giderek, “VIN Kaydını İptal Et” ’i seçerek devre dışı bırakacaklardır.

Eşleştirilmiş tüm cihazlar silindiğinde, Wi-Fi modülü etkin bir şekilde uyku moduna geçecektir. Bu durumda araba anahtarı uzaktan kumandaya on kez basılıncaya kadar tekrar çalıştırılamaz. Bu güzel bir güvenlik özelliğidir. Böylelikle, mobil uygulamayı işe yaramaz hale getirsenizde, en azından güvenlik sorunu çözülene kadar kısa vadede kendi güvenliğinizi sağlamış olursunuz.

Orta vadeli düzeltme için Mobil uygulama yeni firmware yazılımlarını Wi-Fi modülüne gönderme yeteneğine sahiptir. Bu sorunu doğru bir şekilde düzeltmek için yeni firmware Mitsubishi tarafından acilen kullanıcılarına dağıtılması gerekiyordu ve böylece mobil uygulama daha güvenli bir şekilde kullanılabilir durumda olacaktı.

Uzun vadeli düzeltme için ve sorunun kökten çözülmesi için Mitsubishi’nin Wi-Fi AP – istemci bağlantı yöntemini tamamen yeniden yapılandırması gerekmekteydi. BMW Connected Drive gibi bir GSM modülü/web servis yöntemi daha uzun vadede daha güvenli bir hale getirir.

Yukarıdaki yazımda, 2016 yılında yaşanmış gerçek bir örnek üzerinde sizlerle bir saldırganın bakış açısını, nasıl ilerlediğini ve nasıl bir mantıkla adım adım hedefine ulaştığını, zafiyetleri nasıl bertaraf edildiğini sizlerle paylaşmaya çalıştım. Tabiki buradaki açıklıkları test eden ve zafiyetleri bulan Munro’ya saldırgan demek doğru olmaz, kendisi bu işe gönül vermiş bir sızma testi uzmanıdır. Eğer sizde bir sızma testi uzmanıysanız veya uzmanı olacaksanız, ne kadar şey biliyorsanız bildiğiniz ölçüde sızma testi yaparsınız, bilemediklerinizi es geçersiniz. Prosedürleri, kitabi bilgileri bir yana koyalım, Hacker gibi düşünmeye başladığınız anda daha farklı açılardan olayları ve zafiyetleri görmeye başlarsınız. Gerisi sizin yaratıcılığınıza ve hayal gücünüze kalmış…

Referans Kaynak: K. Munro